(Symbolbild)

Bankomat-Trick: Geld abheben, Kontostand bleibt gleich

Dieser Artikel ist älter als ein Jahr!

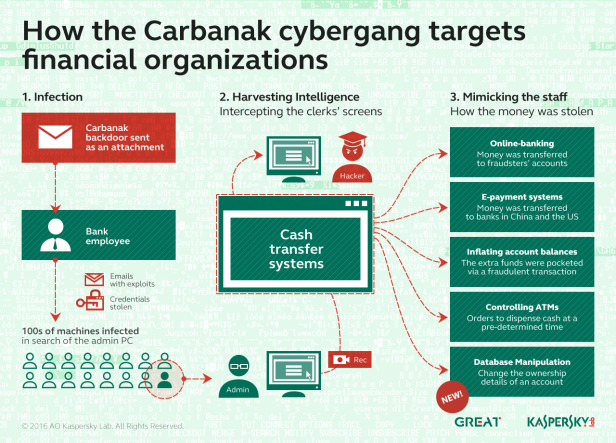

Nach einer im Vorjahr aufgedeckten ausgeklügelten Angriffswelle auf mehr als 100 Finanzinstitute weltweit berichtet Sicherheitshersteller Kaspersky Lab auf dem Security Analyst Summit nun von neuen Methoden, mit denen Banken um zig Millionen Euros gebracht werden. In Russland schafften es Cyberkriminelle, die Schadsoftware "Metel" (auch unter dem Namen "Corkow" bekannt) in 30 Bankennetzwerke einzuschleusen.

Von Bankomat zu Bankomat

In der Nacht schlugen die Angreifer zu. Sie hoben in verschiedenen Städten an Bankomaten Geldbeträge ab. Der Trojaner sorgte dafür, dass die Abbuchung vom System jedes Mal als "nicht durchgeführt" wieder auf das Konto zurückgebucht wurde, obwohl die Kriminellen das Bargeld erfolgreich ergattert hatten. In nur einer Nacht wurde eine Bank mit dem Trick um Hunderttausende Euro betrogen. Die Attacke wurde erst bemerkt, als die Fremdbanken, über deren Bankomaten das Geld abgehoben wurde, auf die Überweisung des Geldes durch die geschädigte Bank pochten.

© apa/Helmut Fohringer

Kontrolle über Buchungs-PCs

Über installierte Software-Tools, die eigentlich die Verwundbarkeit des Netzwerks testen sollen, verbreitete sich der Trojaner im Netz. Er erschlich sich entsprechende Kontrollrechte und machte die Computer ausfindig, die dezidiert für Bezahl- und Transaktionsprozesse von Bankomatkarten verwendet werden. Nachdem die Kontrolle über diese übernommen war, konnte der Bankomatencoup durchgeführt werden.

Kaspersky zufolge ist unklar, ob auch Banken außerhalb Russlands betroffen sind. Die Metel-Gruppe treibe definitiv noch ihr Unwesen, selbst wenn die ursprüngliche Infektion beseitigt wurde. "Dass die Beträge derzeit noch überschaubar sind, hängt damit zusammen, dass dies erst der Anfang der Angriffswelle ist", sagt Kaspersky-Analyst Sergey Golovanov zur futurezone. "Auch die Carbanak-Gruppe begann zunächst in der Ukraine, bevor die Angriffe auf verschiedenste Länder weltweit ausgeweitet wurde - mit einem Schaden von einer Milliarde Dollar. Die Attacke kann problemlos auch bei Banken in anderen Ländern durchgeführt werden", erklärt Golovanov.

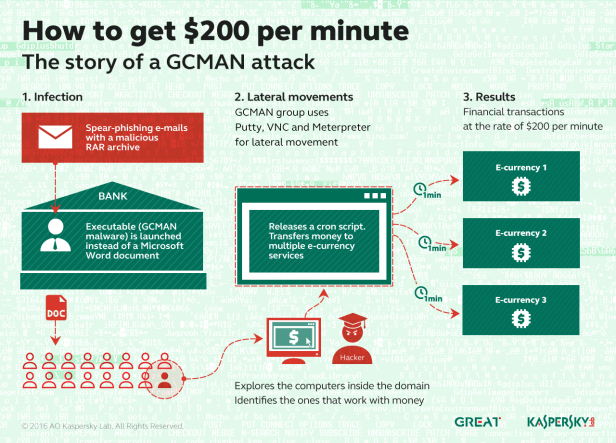

GCMAN-Gang

Eine zweite Gruppe, von den Kaspersky-Sicherheitsexperten als "GCMAN"-Gang bezeichnet, ging ähnlich wie die "Metel"-Kriminellen vor. Der harmlos scheinende Word-Datei-Anhang im E-Mail entpuppte sich als RAR-Archiv, nach dessen Öffnen sich die Malware installierte. Um durchs Netzwerk zu wandern, hängte sich die Malware an Testwerkzeuge wie Putty, VNC und Meterpreter. Über diese spähte die Software die PCs aus, die mit Finanztransaktionen zu tun haben, und übernahm die Kontrolle.

© Kaspersky Lab

Carbanek 2.0

Nachdem es zunächst so aussah, als ob die Gruppe nicht zuletzt durch die Ermittlungserfolge und Medienberichte in der Versenkung verschwunden war, habe man Ende des Jahres wieder Aktivitäten nachweisen können. Kaspersky zufolge hat die Gruppe ihre Strategie angepasst und zielt nun nicht mehr nur auf Banken, sondern generell auf Bereiche in großen Konzernen ab, die mit Buchhaltung und Geldtransaktionen zu tun haben. Wie zuvor werden die in diesem Bereich verantwortlichen Mitarbeiter nach einer Infektion des PCs ausgespäht und deren Verhalten studiert.

© Kaspersky Lab

Kommentare