Qubes OS: Daten trotz Sicherheitslücken schützen

Dieser Artikel ist älter als ein Jahr!

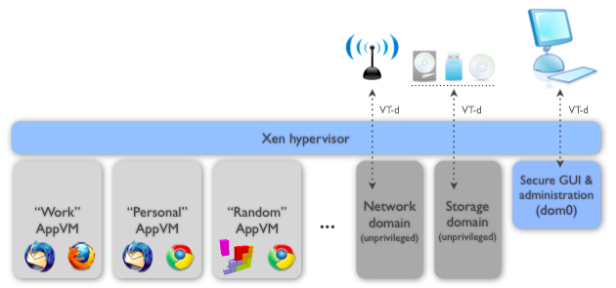

Weil perfekte Sicherheit nie möglich sein wird, versucht das Betriebssystem Qubes OS das nächstbeste Ziel zu erreichen: Die Abschottung wichtiger Bereiche eines Systems. In einem traditionellen, monolithischen System wie Windows, OS X oder Linux ist nur eine Sicherheitslücke notwendig, um das ganze System zu übernehmen. Qubes hingegen kann durch die Bildung verschiedener Kompartiments innerhalb des Systems den Schaden minimieren, wenn ein Angreifer eindringt.

Jeder wird gehackt

Viele IT-Sicherheitsexpertinnen wie Joanna Rutkowska, Gründerin des Qubes-Projekts, vertreten die Meinung, dass von kompromittierten Systemen ausgegangen werden sollte. Zusätzlich zu den Sicherheitsvorkehrungen von klassischen Betriebssystemen ermöglicht Qubes deshalb die Unterteilung des digitalen Alltags in unabhängige Blöcke, indem verschiedene Anwendungen auf separaten virtuellen Maschinen ausgeführt werden und Bereiche wie Beruf und Privatleben im System strikt getrennt werden.

© Qubes

Bring dein eigenes Gerät

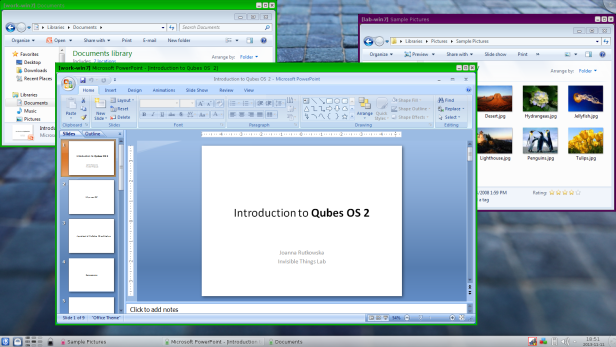

Qubes hat auch Nutzer im Visier, die persönliche und berufliche Daten mischen und deshalb riskieren, ein Firmennetzwerk zu kompromittieren. Durch das Durchsetzen von strikter Trennung mittels Qubes können Firmen einen höheren Sicherheitsstandard erreichen. Zum Beispiel kann sich eine virtuelle Maschine (VM) - etwa “Arbeits-E-Mail” - mit dem Unternehmens-Server verbinden. Eine andere VM, wie “persönliche E-Mail”, würde sich mit dem persönlichen Mail-Account des Nutzers verbinden. Für beliebige andere Aufgaben können ebenfalls VMs erstellt werden.

© Qubes

Virtuelle Maschinen für echte Sicherheit

Die virtuellen Maschinen selber basieren auf Vorlagen, die nur Lesezugriff haben. Das verringert die Angriffsfläche für hartnäckige Rootkits. Nur Nutzerdaten und Konfigurationsdateien sind in den VMs gespeichert. Qubes erlaubt sogar die Erstellung von Einweg-VMs. Wenn Nutzer einen verdächtigen Link in Firefox öffnen wollen, können sie das im laufenden Betrieb in einer Einweg-VM tun. Danach wird die VM zerstört, samt eventuell vorhandenem Schadcode. Auch verdächtige PDFs können so geöffnet werdenund sogar in ihre Bildkomponenten zerlegt und als vertrauenswürdige Datei wieder zusammengesetzt werden.

GPG-User können mit “Split GPG” ihren privaten Schlüssel in einer separaten VM speichern. So können Angreifer den Schlüssel nicht stehlen, wenn die Mail-VM kompromittiert sein sollte. Qubes weist auch dem Netzwerk-Interface eine eigene “netVM” zu, um den Netzwerkstapel vom Rest des Betriebssystems zu entkoppeln. “Wir nehmen von vornherein an, dass der netVM nicht zu trauen ist”, erklärt Bowden. “Das heißt, dass der komplette Traffic von einer Anwendungs-VM nach außen verschlüsselt werden sollte.”

Nicht unhackbar

Standardmäßig basieren Qubes-VMs auf der neusten stabilen Version von Fedora. Eine Debian-Vorlage ist in Arbeit. Unternehmenskunden werden die Möglichkeit, Windows installieren zu können, nützlich finden. Derzeit unterstützt Qubes Windows 7, Windows-8-Unterstützung soll noch 2015 folgen. IT-Profis und Linux-Nutzer sollten keine Probleme bei der Installation und Nutzung von Qubes haben, aber Hobbynutzer und technisch nicht Bewanderte könnten Probleme bekommen. Die Qubes-Entwickler arbeiten daran, die Nutzung zu vereinfachen, weil das System auch für Journalisten und Menschenrechtsaktivisten Potenzial haben könnte. Mit Qubes 3 sollte noch dieses Jahr ein Schritt in diese Richtung folgen.

Kompabilitätsprobleme können vereinzelt auftreten, da nicht alle Laptops Qubes unterstützen. Um den vollen Umfang der Sicherheitsmaßnahmen nutzen zu können, müssen auch gewisse Hardwareanforderungen erfüllt werden. “Ich nutze Qubes schon seit zwei Jahren und würde nie mehr zurückgehen”, so Bowden. “Ich würde aber mindestens acht Gigabyte RAM empfehlen.”

Nutzer sollten sich aber bewusst sein, dass auch Qubes nicht unhackbar ist. “Es könnte einen Fehler in Xen oder Qubes geben. Der User könnte Fehler machen, das ist immer möglich. Jemand könnte nahe genug an eine Maschine kommen und einen Weg finden, die Sicherheit so zu kompromittieren. Aber wenn du ein Betriebssystem willst, das für Sicherheit und Privatsphäre optimiert ist, dann ist Qubes eine der besten Optionen auf dem Markt”, sagt Bowden.

Kommentare