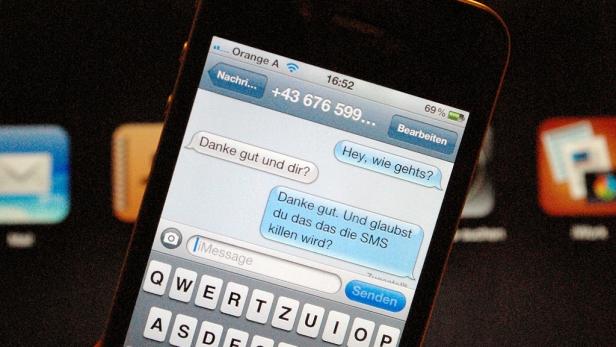

SMS-Schwachstelle im iPhone entdeckt

Dieser Artikel ist älter als ein Jahr!

Wie pod2g in seinem Blogbeitrag ausführt, kann das für SMS verwendete PDU-Protokoll ähnlich wie bei E-Mailprogrammen dazu verwendet werden, dass neben der tatsächlichen Absendernummer auch eine „Reply to“-Nummer, also die Nummer, an welche die Antwort-SMS zurückgehen soll, hinterlegt wird. Apple unterstützt dieses Feature seit Anbeginn – das Problem ist laut pod2g jedoch, dass iOS automatisch die„Reply to“-Nummer als Absender anzeigt.

Phishing-Attacke möglich

Im Normalfall ist das kein Problem, da ja die Absendernummer mit der „Reply to“-Nummer ident ist, zumal diese optionale Funktion bislang im SMS-Bereich nicht verbreitet und auch kaum bekannt ist. Angreifer könnten diesen Umstand allerdings ausnützen, indem sie vorgaukeln, eine bekannte Kontaktperson oder auch die Bank des iPhone-Inhabers zu sein und so diesen zum Ausplaudern von privaten Informationen zu veranlassen. Denkbar sei auch, dass User über diesen Weg auf eine Phishing-Webseite gelockt werden, einfach weil sie dem vorgetäuschten SMS-Absender trauen.

Apple: "SMS ist unsicher, iMessage ist sicher"

Um seiner Forderung an Apple, die Schwachstelle zu schließen, mehr Nachdruck zu verleihen, will pod2g in Kürze ein konzeptionelles Tool veröffentlichen, mit dem derartig manipulierte SMS aufgesetzt werden können. In einer Stellungnahme gegenüber Engadget meinte Apple nur, dass SMS seit jeher mit gefälschten Absendernummer versendet werden können und wies im gleichen Atemzug daraufhin, dass das zwischen iOS-Geräten verwendete eigene System iMessage von diesem Schwachpunkt nicht betroffen sei.

- US-Justizministerium: iPhone kaum zu knacken

Kommentare