"Wenn Ihre Daten in der Cloud sind, hat sie auch die NSA"

Dieser Artikel ist älter als ein Jahr!

Nach den Enthüllungen von Edward Snowden hat der Einsatz von Verschlüsselung zugenommen. Dass US- und andere Geheimdienste trotzdem keine Probleme haben dürften, auf verschlüsselte Nachrichten zuzugreifen, darf angenommen werden. "Ich mache mir keine Illusionen", sagt der Kryptologe Bart Preneel, der sich bei den Alpbacher Technologiegesprächen für die Schaffung einer sicheren Open-Source-Infrastruktur stark machte. Die futurezone hat ihn in Alpbach zum Gespräch getroffen.

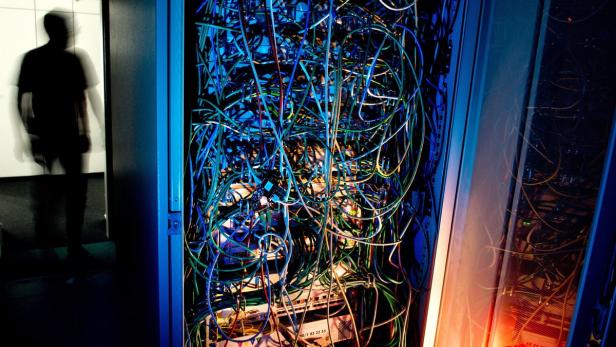

© Patrick Dax

Bart Preneel: Snowden hatte keinen Zugang zu Krypto-Dokumenten, aber wir können aus den von ihm geleakten Dokumenten einiges über die NSA-Praktiken erfahren. Was Kryptologen am meisten schockiert hat, war zu sehen, dass die NSA Standards unterminiert. Backdoors werden aber nicht nur von der NSA selbst, sondern auch von anderen ausgenutzt. Über sogenannte Security Letters hat sich die NSA auch die Schlüssel einfach von Google, Facebook oder Microsoft besorgt. Ich gehe davon aus, dass sie auch über Möglichkeiten verfügen, über die wir nichts wissen. Wenn die NSA auf verschlüsselte Kommunikation stößt, wird sie in Utah gespeichert. Um sie vielleicht in Zukunft entschlüsseln zu können. Sie verfügen auch schon heute über Möglichkeiten dazu.

Wie haben Anbieter darauf reagiert. Welche Änderungen hat es gegeben?

Google, Facebook und Microsoft haben ihr Krypto-System geändert. Sie nutzen jetzt das Diffie-Hellman-Protokoll zum Schlüsseltausch. Das stammt aus dem Jahr 1976 wurde aber davor nicht benutzt, weil es wohl zu teuer war. Sie haben auch damit begonnen ihre Backoffice-Verbindungen zu verschlüssen. Die Snowden-Enthüllungen zeigen aber, dass die NSA Verschlüsselung vor allem dadurch umgeht, dass sie sich auf das Endsystem Zugriff verschafft. Wenn Sie das Endsystem kontrollieren, spielt Verschlüsselung keine Rolle. WhatsApp und iMessage zum Beispiel, verschlüsseln den Transport von Nachrichten, aber sie machen immer noch unverschlüsselte Back-ups der Nachrichten in der Cloud. Die NSA kann also einfach bei Google, Facebook, Apple und Microsoft nachfragen. Wenn ihre Daten in der Cloud sind, hat sie auch die NSA. Und natürlich hacken sie auch die Geräte. Das kann Ihr PC, ihr Mobiltelefon oder ein Router sein. Sie hacken einfach alles. Ich mache mir keine Illusionen, dass auch meine Geräte gehackt wurden.

Auch in Europa wollen die Behörden auf verschlüsselte Kommunikation zugreifen. Vor kurzem haben die Innenminister von Deutschland und Frankreich gefordert, dass Anbieter verschlüsselte Kommunikation für die Strafverfolgungsbehörden öffnen sollen.

Ohne Hintertüren werden solche Forderungen nicht zu erfüllen sein. Die alte Telekominfrastruktur aus der Vor-Internet-Zeit hat Strafverfolgungsbehörden viele Möglichkeiten geboten. Die wurden auch ausgenutzt und gehackt. Es gab 2005 den Vodafone-Fall. Damals wurde in Griechenland sämtliche Kommunikation des Premierministers, des Generalstabes und vieler Bürgermeister abgehört. Das bekommt man, wenn es so eine Abhörinfrastruktur gibt. Wenn es aber Backdoors gibt, werden die eigentlichen Zielpersonen sich andere Möglichkeiten zur Kommunikation suchen. Es wird auch nicht lange dauern, bis die Chinesen, die Russen und vielleicht auch die Mafia sich in die Hintertüren reinhacken. Backdoors gibt es auch heute schon genügend und wenn es keine gibt, dann werden sie mit Updates eingespielt. Oder Backdoors werden mit Updates durch andere ersetzt, wie der Juniper Patch vom vergangenen Dezember zeigt.

© EPA/JULIAN STRATENSCHULTE

Wir müssen offene und transparente Systeme schaffen. Es wäre die Aufgabe Europas in eine Open Source Infrastruktur etwa beim Routing oder für sichere Kommunikation zu investieren. Ich sage nicht, dass Open Source an sich besser ist, aber wenn die Software gewartet wird und regelmäßig auf Fehler überprüft wird, ist sie eine bessere Basis für die Sicherheit. Das ist aber nur ein Aspekt. Wir müssen auch damit aufhören, Daten zentral zu speichern. Wir wissen aus vielen Datenlecks, dass das nicht funktioniert und wir die Daten nicht schützen können.Das kann selbst die NSA nicht, wie Beispiele zeigen. Wir sollten Daten wieder lokal speichern und nicht alles in die Cloud senden. Unsere Smartphones verfügen über einen Speicherplatz von 64 GB und mehr. Und natürlich müssen wir Back-ups machen, aber auch das kann lokal geschehen.

Die Cloud-Anbieter werden das nicht gerne hören.

Natürlich werden einige Anwendungen darunter leiden. Aber ich denke, dass die Vorteile überwiegen. Wenn Sie sich die gegenwärtige IT-Infrastruktur ansehen, kann alles, was die Nutzer machen, eingesehen werden. Wohin wir gehen, mit wem wir sprechen und was wir sagen - es für die großen IT-Konzerne und die Regierungen vollkommen transparent. Was die Regierungen und Konzerne machen ist nicht transparent. Es gibt geheime Algorithmen, sie sind Geschäftsgeheimnisse. Die Praktiken der Mächtigen sind unsichtbar, was einfache Leute machen, ist hingegen transparent. Es sollte umgekehrt sein. Die Leute sollten in der Lage sein, ihre Privatsphäre vor den Mächtigen zu schützen.

Es wird gerne argumentiert, dass eine Balance zwischen Sicherheit und Datenschutz gefunden werden muss. Wie könnte eine solche Balance aussehen?

Wenn wir über eine Balance zwischen Sicherheit und Datenschutz sprechen, haben wir schon verloren. Die Leute werden immer die Sicherheit wählen, vor allem nach den Ereignissen in den vergangenen Monaten. Datenschutz gehört zur Sicherheit. Das beste Beispiel ist das Leak der Datenbank des US Office of Personal Management. Dort war alles drinnen, was über US-Bürger gesammelt wurde, die Gegenstand von Sicherheitsüberprüfungen waren. Persönliche Daten, Adressen und auch ob sie ein Alkohol- oder Drogenproblem haben. Die Datenbank wurde gehackt, wahrscheinlich von den Chinesen. Der Verlust dieser Daten ist ein Sicherheitsproblem. Der Datenschutz ist für die Sicherheit zentral. Es wird immer gesagt, man muss sich für eines entscheiden. Man braucht aber beides.

© Maksim Kabakou/Fotolia

Wir werden in den nächsten Jahren mehr und mehr Probleme mit guter Kryptografie, die schlecht implementiert wird, sehen. Heartbleed ist ein gutes Beispiel dafür. Die Verbindungen von Mathematik und Code werden stärker werden. Die Implementierung wird dadurch besser. Das ist sehr wichtig und dann gibt es noch die Quantenkryptografie. Es ist eine verrückte Idee aus den 80er Jahren. Erste Demonstrationen in den 90er Jahren haben gezeigt, dass Quantencomputer sehr geeignet sein werden, um Verschlüsselung zu knacken. Wenn Quantencomputer gebaut werden können, dann werden die gegenwärtigen Algorithmen alle nichts mehr wert sein. Das ist eine Bedrohung am Horizont. Die Leute, die damit arbeiten, sagen, dass es in neun oder zehn Jahren so weit sein wird, andere sind skeptischer und sprechen von 20 Jahren.

Und Quantenkryptographie?

Das könnte die Zukunft sein. In 30 Jahren, aber nicht früher. Dazu gibt es noch zu viele Probleme. Wenn man einen Schlüssel hat, kann man weitere sichere Schlüssel erzeugen. Die Frage ist aber: Wie kommt man zum ersten Schlüssel? Woher wissen Sie, dass sie mit mir kommunizieren? Dazu müssen wir uns vorher auf einen Schlüssel einigen. Man kann also genausogut TLS (Anm.: Transport Layer Security) verwenden. Und dann gibt es noch die Frage der Distanzen. Es funktioniert auf maximal 300 Kilometer und wenn sie einen Satelliten verwenden, um größere Distanzen abzudecken, kann die Kommunikation abgefangen werden. Regierungen lieben das. Nehmen wir an, Sie wollen mit Amazon kommunizieren und setzen wir voraus, dass Sie einen Schlüssel haben. Die Kommunikation wird zuerst von Österreich nach London gehen, dann von London nach Washington und schließlich nach Seattle. Die Nachrichten müssen an diesen Punkten entschlüsselt werden. Dort liegen die Schwachstellen. Vielleicht wird es in zehn oder zwanzig Jahren bessere Verstärker geben, aber heute ist das noch nicht State of the Art. Ich würde jedenfalls heute nicht in die Unternehmen investieren, die sich damit beschäftigen.

Sie haben in zahlreichen Ländern, darunter auch Österreich geforscht. Wie unterscheidet sich die europäische Sicherheitsforschung von jener in den USA?

Die österreichische Forschung macht sich ganz gut. Es gibt in vielen Bereichen Unterschiede zwischen Europa und den USA. Europäische Forschung sind mehr Theorie-orientiert. Europa ist auch nicht sehr gut, wenn es darum geht, Forschungsergebnisse ökonomisch zu verwerten. Europa hat keine Krypto-Politik. Die großen Länder wollen das mehr oder weniger stoppen. Wenn es darum geht, Standards zu etablieren, ist das keine gute Voraussetzung. Wenn nichts passiert, übernehmen andere die Kontrolle. Die Europäer forschen und die Amerikaner übernehmen dann die Entscheidungen.

Der 53-jährige Kryptologe Bart Preneel leitet die Computer Security and Industrial Cryptography Group (COSIC) an der Katholischen Universität Leuven in Belgien und war in den 90er-Jahren als Gastprofessor in Graz tätig. Er ist auch Präsident der International Association for Cryptologic Research.

Preneel sitzt im Scientific Board von SBA Research. Das IT-Sicherheitsforschungszentrum SBA Research wurde vor kurzem als eines der im Rahmen des COMET-Programms (Competence Centers for Excellent Technologies) geförderten Kompetenzzentren verlängert.

Kommentare