Botnet aus 25.000 Unix-Servern entdeckt

Dieser Artikel ist älter als ein Jahr!

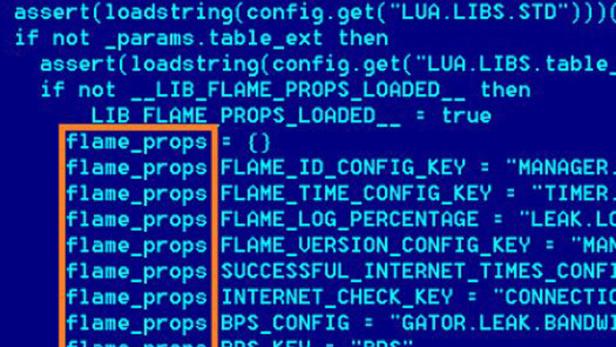

Das Botnet wurde mithilfe mehrerer ausgeklügelter Malware-Komponenten aufgebaut, die es den Hintermännern erlaubt haben, die Kontrolle über 25.000 Unix- und Linux-Server zu übernehmen. Das kriminelle Netzwerk wurde von seinen Entdeckern "Operation Windigo" genannt, nach der indianischen Sagengestalt, wie Eset in einer Aussendung schreibt. Maßgeblich am Aufspüren des Botnets beteiligt waren unter anderem das europäische CERT, die europäische Kernfoschungsagentur CERN und die Swedish National Infrastructure for Computing. Laut den Forschern verschickt Operation Windigo täglich rund 35 Millionen Spam-Mails. Zudem sei davon auszugehen, dass sämtliche Log-in-Daten, die auf den betroffenen Servern eingegeben wurden, kompromittiert sind, heißt es in der Aussendung.

Das Botnet wird dazu verwendet, Windows-PCs mir Malware zu infizieren und Klickbetrugs-Inserate zu verbreiten. Auch Mac-Nutzer werden mit zweifelhaften Werbeeinschaltungen "beliefert". Smartphone-Nutzer sind ebenfalls Ziel der Cyber-Kriminellen. iPhones beispielsweise können auf pornografische Inhalte umgeleitet werden. Laut Eset wurde Operation Windigo über die letzten zweieinhalb Jahre auf- und ausgebaut, unbemerkt von Sicherheitsforschern. An einem einzigen Wochenende haben die Entdecker mehr als 1,1 Millionen verschiedene IP-Adressen durch Teile des Windigo-Netzwerks reisen gesehen.

Server-Administratoren werden aufgerufen den Befehl $ ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo "System infected" im Terminal auszuführen, um festzustellen, ob ihr System betroffen ist.

Kommentare