Wie Angreifer das Internet in Geiselhaft nehmen

Dieser Artikel ist älter als ein Jahr!

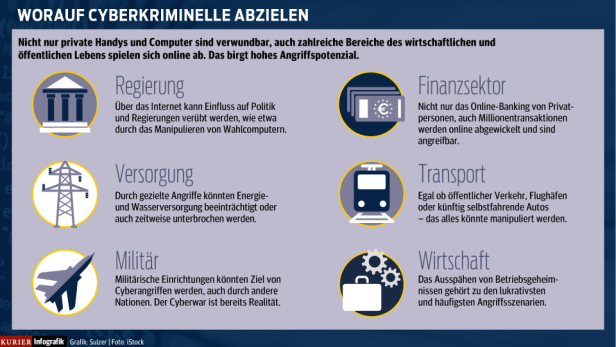

Das jüngste Geständnis von Yahoo, dass bei einem Hackerangriff im Jahr 2014 persönliche Daten von 500 Millionen Nutzern gestohlen wurden, lässt die Dimension aktueller Cyberangriffe erkennen. Am Montag war die Deutsche Telekom an der Reihe. Im Rahmen eines globalen Angriffs wurden Internet-Router von 900.000 Kunden mit Schadsoftware außer Gefecht gesetzt. Die betroffenen Geräte sind allerdings nur die Spitze des Eisbergs. Einmal infiziert und aus der Ferne kontrollierbar, werden die Maschinen Teil riesiger Angriffsnetzwerke, die Webseiten von Behörden und Firmen lahmlegen sowie Spam, Viren und andere Schadsoftware verbreiten können.

Gefährliche Attacken

Vielerorts gehen die Angreifer aber auch ganz gezielt vor. Vergangene Woche etwa wurden Kunden der Liechtensteiner Valartis-Bank Opfer von Erpressern. Per eMail wurden sie aufgefordert, zehn Prozent ihres Guthabens an die Kriminellen zu überweisen, sonst werde man die zuvor mittels Hackerattacke von der Bank gestohlenen Kontoinformationen inklusive aller aufgezeichneten Geldflüsse an Finanzbehörden weiterleiten.

© Philipp Sulzer

Unterschiedliche Beweggründe

Die Beweggründe und Vorgehensweisen der Angreifer sind dabei so verschieden wie bei kriminellen Handlungen in der physischen Welt. "Vom 14-jährigen Jugendlichen, der aus Jux oder politischem Protest Internetseiten lahmlegt bis zu professionellen Hackern, die Firmen mit komplexen Angriffsszenarien attackieren, ist alles dabei", erklärt Sicherheitsforscher Aaron Kaplan vom österreichischen CERT (Computer Emergency Response Team) im futurezone-Interview.

Erleichtert wird jegliche Art von Angriff durch das ausgeklügelte Ökosystem, das sich im Untergrund gebildet hat. Schon um wenige Euro kann sich praktisch jeder ein Angreifer-Botnetz für eine Viertelstunde mieten, selbst große Angriffe mit einer Million Computer kosten nur einige Tausend Euro pro Woche. "Es herrscht Arbeitsteilung. Einer steuert die Schadsoftware bei, andere haben sich auf das Aufspüren von Schwachstellen spezialisiert, die ausgenutzt werden können. Beim nächsten bestelle ich den Spam-eMail-Versand, um User in die Falle zu locken. Der Dritte verfügt über die Datenbank mit gehackten Passwörter, der Vierte wickelt die Bezahlungen ab", erklärt Kaplan.

Finanzielle Motivation

Während das Lahmlegen von Webseiten und der damit verbundenen Services von Hackerkollektiven wie Anonymous als Zeichen des politischen Protests gewertet werden können, ist Geld weiterhin die größte Antriebsfeder. "Im klassischen Viren- und Trojaner-Geschäft geht es anders als vor 20 Jahren nur mehr selten um den Geltungsdrang einzelner Programmierer, sondern praktisch ausschließlich darum, Geld zu verdienen", sagt Sicherheitsforscher Christian Funk vom Antivirenhersteller Kaspersky im Gespräch mit der futurezone.

© Philipp Sulzer

Soziale Komponente

"Das Internet ist eine wunderbare Sache, ein Weltwunder, das uns ohne großen Aufwand und ohne Kosten mit Freunden am anderen Ende der Welt zusammenbringt. Leider trifft das aber auch auf unsere Feinde zu", sagt Kaplan. "Hardware und Software ist immer fehleranfällig und kann auch nie 100-prozentig geschützt werden. Abgesehen von dieser technischen Unmöglichkeit spielt zudem der Faktor Mensch eine große Rolle. Viele Angriffe sind nur erfolgreich, weil die soziale Komponente ausgenutzt wird."

Als Grundregel, um besser geschützt zu sein, rät Kaplan zu "Updates, Updates, Updates". Bei herkömmlicher Software, aber auch Firmware von Geräten wie Routern, Smart TVs und anderen Internet-fähigen Produkten sollten User mehr Wert auf Aktualisierungen legen und diese auch aktiv von Herstellern einfordern. "Das größte Problem beim Internet der Dinge ist ja derzeit, dass die Update-Politik oft nur sehr schleißig von Firmen gehandhabt wird. Ein Endkunde, der sich ein vernetztes Gerät besorgt, sollte schon beim Kauf darauf Wert legen, dass dessen Software vom Hersteller in regelmäßigen Zeiträumen aktualisiert wird."

Von guten und bösen Hackern

Dass der Begriff Hacker mittlerweile zumeist im negativen Kontext genutzt und mit Cyberkriminellen gleichgesetzt wird, ist ohnedies irreführend. Immer noch wird die Bezeichnung von und für Menschen verwendet, die technische Problemstellungen kreativ lösen. Viele technisch versierte Menschen bezeichnen sich aus diesem Grund als Hacker, ohne jemals ein Gesetz zu brechen. Sogenannte „White-Hat-Hacker“ untersuchen Computersysteme auf Schwachstellen, um die Betreiber zu informieren, oft auch gegen Prämien. Hacker, die Netzwerke knacken, um sich einen persönlichen oder finanziellen Vorteil zu verschaffen, nennt man „Black Hats“.

Kommentare