China infiltrierte Apple, Amazon und Co mit Spionagechips

Dieser Artikel ist älter als ein Jahr!

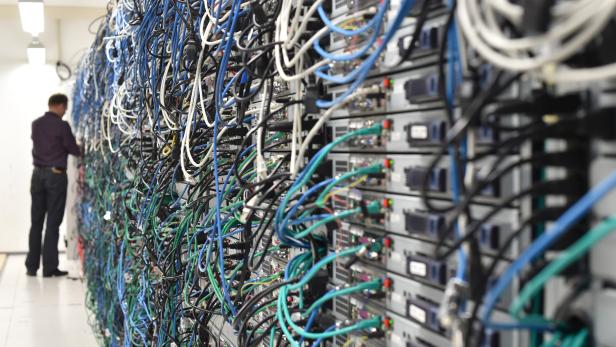

Dem chinesischen Militär ist es offenbar gelungen, sich über manipulierte Chips in Servern des US-Herstellers Supermicro Zugang zu zahlreichen Rechenzentren großer US-Unternehmen zu verschaffen, berichtet die Nachrichtenagentur Bloomberg.

Die Chips ermöglichten es Angreifern, in die Netzwerke einzudringen, Code nachzuladen und den Netzwerkverkehr zu manipulieren. Laut Untersuchungen der US-Behörden sind fast 30 Unternehmen, darunter eine große Bank, Regierungsdienstleister, Amazon und das wertvollste Unternehmen der Welt, Apple, von der Chip-Spionage betroffen.

Laut Bloomberg hat Apple die Server mittlerweile getauscht und Amazon seine betroffene Infrastruktur in China verkauft. Server mit Supermicro-Teilen standen auch im US-Verteidigungsministerium, beim Geheimdienst CIA und der US Navy.

Von Subunternehmen eingebaut

Entwickelt und produziert wurden die Spionagechips laut Bloomberg von Spezialisten des chinesischen Militärs. Die Teile, die nicht größer sind als eine Bleistiftspitze, wurden in chinesischen Fabriken von Subunternehmen in Server-Platinen des Herstellers Supermicro eingebaut und später in Server integriert. Die präparierten Geräte landeten schließlich in den Rechenzentren von Dutzenden Unternehmen. In Fachkreisen werden solche Formen von Angriffen als „supply chain attack“ oder „Lieferkettenattacke“ bezeichnet.

Beim Einschalten der Server wurden die Chips aktiv und nahmen Veränderungen am Betriebssystem der Server vor. Die Chips konnten sich mit den Rechnern der Angreifer verbinden, die Systeme manipulieren und weitere Schadsoftware auf die Server schleusen.

"Microsoft der Hardware-Welt"

Supermicro verkauft seine Platinen in mehrere hundert Länder der Welt, darunter auch Österreich. Ein früherer US-Geheimdienstmitarbeiter bezeichnet das Unternehmen als das „Microsoft der Hardware-Welt“. „Ein Angriff auf Supermicro kommt einem Angriff auf Windows gleich.“ Ob auch in Österreich betroffene Geräte im Umlauf sind, ist nicht bekannt.

Unklar ist, ob die Firmen von den manipulierten Chips wussten. Laut „Bloomberg“ wurden die Spionagechips aus China bereits 2015 von Apple entdeckt, wo es offenbar zu ungewöhnlichen Netzwerkaktivitäten kam. Apple soll die Informationen auch an das FBI weitergeben haben, heißt es in dem Bloomberg-Bericht. Auch Amazon soll den US-Behörden nach der Entdeckung der manipulierten Teile Zugang zu seiner sabotierten Hardware gegeben haben. Die beiden Unternehmen stellen dies aber in Abrede. Man habe keinerlei manipulierte Chips oder Hardware auf Unternehmensservern gefunden, teilten sowohl Amazon als auch Apple mit. Supermicro wollte den Bericht nicht kommentieren.

Die Aufgabe der manipulierten Spionagechips war es offenbar, Schleusen für weitere Angriffe zu öffnen. Ob und welche Daten abgezogen worden sind, ist derzeit unklar. Beobachtungen der Behörden haben gezeigt, dass die Chips sporadisch Kontakt mit anonymen Rechnern aufgenommen haben. Ein Datenabfluss wurde aber nicht beobachtet. Über diese Rechner konnten auch die 30 betroffenen Firmen identifiziert werden. Dass weitere Behörden und Unternehmen betroffen sind, lässt sich aber nicht ausschließen.

"Extrem schwer zu erkennen"

„Hardware-Spionage ist extrem schwer zu erkennen“, sagt Alexander Riepl, Mitarbeiter des Computer Emergency Response Team Austria (CERT.at). Die dazu genutzten Teile seien häufig sehr klein. Die Analyse von Netzwerkdaten müsse nicht notwendigerweise ausreichen, da Daten auch über andere Kanäle, etwa integrierte SIM-Karten, nach außen gelangen könnten. „Sowas zu finden ist sehr aufwendig. Man braucht dazu Experten und Baupläne.“

Dass Hardware genutzt wird, um Unternehmen und Regierungsstellen auszuspionieren, überrascht den CERT-Mitarbeiter nicht. „Wir haben schon vor einigen Jahren erste Experimente von verschiedenen Akteuren gesehen, die in eine solche Richtung gehen.“ Nun sei es aber das erste Mal, dass öffentlich wurde, dass soetwas in einem so großem Ausmaß vonstatten gegangen sei, meint Riepl.

Totalschaden

Wenn man über die Hardware Zugang zum Betriebssystem habe, habe man in der Regel die volle Kontrolle. Über den konkreten Fall könne er zwar nichts sagen, direkter physischer Zugriff sei defacto aber als Totalschaden zu betrachten. Hat es solche Angriffe auch in Österreich schon gegeben? „Wir haben bislang noch keine Versuche in diese Richtung bemerkt“, sagt Riepl.

Kommentare