Wie man E-Mails verschlüsselt

Dieser Artikel ist älter als ein Jahr!

Geahnt haben wir es ja schon immer und Verschwörungstheorien gibt es genug. Doch jetzt wird ein wenig mehr öffentlich, wie Staaten und ihre Geheimdienste in privaten Daten ihrer Bürger schnüffeln. Als Begründung für die systematische Untergrabung von Bürgerrechten hält meist der Kampf gegen den Terrorismus her. Um das Volk vor bösen Subjekten zu schützen, werden gleich alle Bürger unter Generalverdacht genommen.

Selbst die von Politikern viel gepriesene Vorratsdatenspeicherung ist löchrig wie ein Emmentaler: Dass kleine Provider sowie Firmen oder Privatpersonen in der Alpenrepublik ihre Verbindungsdaten nicht speichern und bei Bedarf abliefern müssen, wird den Bösewichten wohl nicht entgangen sein. Zudem kann man ohne Probleme in jedem Land einen eigenen Mailserver betreiben und ihn von überall aus nutzen.

Die echten Nachwuchs-Bin Ladens werden höchstwahrscheinlich auch all jene Verschlüsselungstechniken kennen, die selbst der NSA und ihren Cyber-James Bonds keine Chance lassen. Ein wenig tricky ist der Einsatz von E-Mail-Verschlüsselung zwar schon, allerdings läuft`s schon nach ganz kurzer Zeit wie geschmiert. Wer einmal seine drei, vier Terror-Kumpel mit dem öffentlichen Schlüssel (dazu kommen wir gleich) versorgt hat, emailt gleich komfortabel wie jeder andere auch. Einziger Unterschied: Selbst die NSA kann nicht mitlesen.

Die Blöden (und somit die Bespitzelten) sind lediglich all jene Normalbürger, die das nicht machen oder beherrschen.

Ich muss zugeben, dass Verschlüsselung für mich ein spanisches Dorf ist. Wer eine bessere Erklärung als dieses Video bieten kann, soll dazu doch bitte die Kommentare benützen.

Die gute Nachricht: Die Wissenschaft dahinter muss man gar nicht verstehen und man kann sich auf zahllose Mathematiker und Informatiker verlassen, die meinen: Das ist sicher. Damit belasse ich es vorerst auch.

Wichtig ist, dass es zwei Schlüssel gibt, die zum Einsatz kommen: ein öffentlicher zum Verschlüsseln und ein privater Entschlüsseln. Als Schlüssel versteht man dabei lange und zufällige Ziffern- und Zahlenketten.

Den privaten Schlüssel hat man nur selbst. Öffentliche Schlüssel werden auf Websiten publiziert, per E-Mail als Signatur nach jedem Text verbreitet oder auf speziellen Keyservern im Netz publiziert. Aus beiden ergibt sich eine praktisch nicht knackbare Verschlüsselung. Alles Übrige ist graue Theorie, mehr muss der Endanwender gar nicht wissen.

Das Verfahren, mit dem E-Mails für fremde Augen unlesbar gemacht werden, nennt sich Pretty Good Privacy (kurz: PGP). Implementiert ist das als OpenSource-Add On in einer Reihe von E-Mail-Programmen - so etwa für Microsoft Outlook. Auch für mobile Betriebssysteme gibt es Mail-Apps, die mit PGP umgehen können.

In diesem Beispiel sehen wir uns an, wie das mit dem kostenlosen Thunderbird von Mozilla für Windows funktioniert. Neben dem Mail-Programm selbst benötigen wir noch Gpg4win und eine Thunderbird-Erweiterung namens Enigmail.

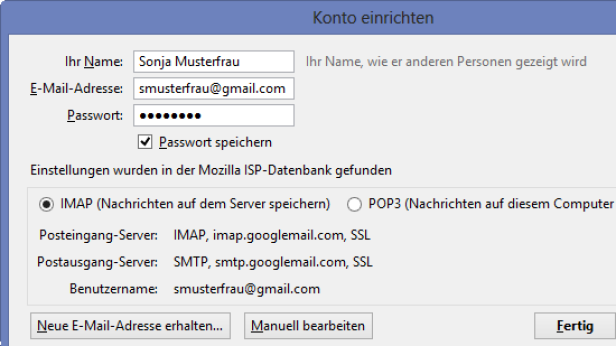

Hat man den Thunderbird installiert und startet diesen zum ersten Mal, wird man nach Zugangsdaten zum Maildienst gefragt.

© GH

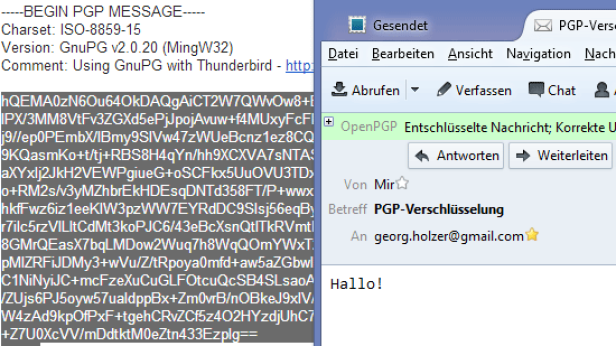

Die verschlüsselte Übertragung funktioniert mit jedem Maildienst. Da kann Google noch so eine Datenkrake sein - übertragen wird nicht der eigentliche Text "Hallo!", sondern ein mit Hilfe des öffentlichen Schlüssels vom Empfänger errechnete Zufallsfolge von Ziffern und Zeichen.

© GH

Erst der Empfänger kann mit seinem privaten Schlüssel den Inhalt entziffern.

Keine Panik! Das geht alles automatisch von der Hand und schon nach einiger Zeit merkt man das kaum mehr. Alle anderen Mitlauscher entlang der Leitung verstehen hingegen nur Bahnhof.

Zu allererst braucht man eine Software zum Verschlüsseln von E-Mails unter Windows. Dazu dient ein Programm, das OpenPGP beherrscht - etwa Gpg4win für Windows. Mac-Nutzer finden das in den GPGTools. Die Installation kann etwas dauern - auch wenn scheinbar minutenlang nichts weitergeht, es klappt dann am Ende doch.

© GH

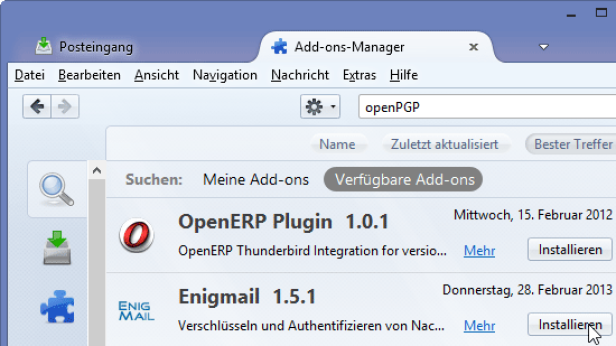

Ist auch das heruntergeladen und installiert sowie der PC neu gestartet, braucht man noch das Enigmail-Plugin in Thunderbird.

Dazu muss man in die Menüs von Thunderbird, die jedoch versteckt sind - ein Druck auf die Alt-Taste gibt sie frei. Erweiterungen werden im Menü "Extras" - "AddOns" hinzugefügt. Dort sucht man nach "Enigmail" und klickt in der Trefferliste auf "Installieren".

© GH

Fertig!

Jetzt, wo das Schloss sozusagen eingebaut ist, müssen nur noch die Schlüssel besorgt werden. Diese werden von OpenGPG direkt in Thunderbird im Zufallsverfahren errechnet.

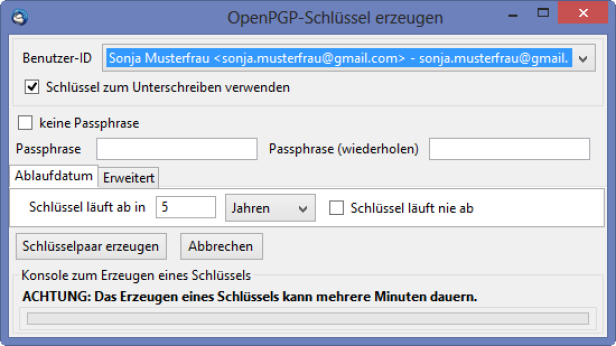

Dazu klickt man im Menü "OpenGPG" auf "Schlüssel verwalten". Dort angelangt, sieht man vorerst nur ein leeres Feld. Klickt man auf den Menüeintrag "Erzeugen" - "Neues Schlüsselpaar...", öffnet sich die kryptografische Hexenküche.

© GH

Hier sieht man eine Liste all jener Mail-Accounts, die in Thunderbird installiert sind. Wählt man einen aus, erstellt man ein Schlüsselpaar dafür. Der private Schlüssel lässt sich als weitere Sicherheitsmaßnahme noch durch ein Passwort ("Passphrase") schützen. Vergibt man eine solche Passphrase, muss diese bei jedem Versenden eines E-Mails eingegeben werden. Da der private Schlüssel das Allerheiligste ist, sollte man dies auch machen.

Darunter wird festlegt, ob der Schlüssel mit einem beliebigen Ablaufdatum versehen wird. In diesem Beispiel ist dies auf fünf Jahre gestellt.

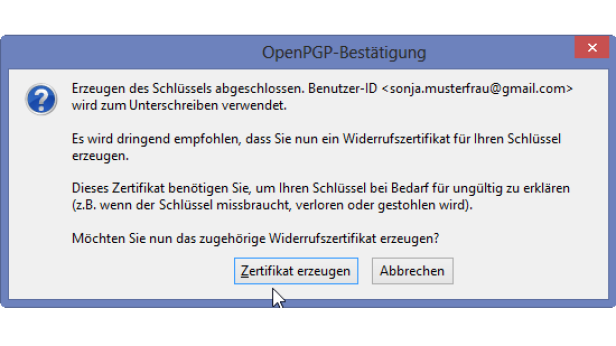

Der letzte Punkt: das Widerrufszertifikat. Dazu wird der Nutzer im Anschluss an die Erstellung des eigentlichen Zertifikats aufgefordert. Dies ist - wie der Hinweis schon sagt - für den Fall wichtig, da der private Schlüssel gestohlen oder missbraucht wurde.

© GH

Dieses Widerrufszertifikat wird schlussendlich noch gespeichert und sollte an einem sicheren Ort (z.B. USB-Stick in einem geheimen Versteck) aufbewahrt werden. Dasselbe gilt auch für den privaten Schlüssel: Hier ist ein sicheres Backup anzuraten.

Terror-Paten könnten durch Zurückziehen und Löschen all ihrer privaten Schlüssel ihre Kommunikation untereinander mit einem Schlag und unwiederbringbar vernichten. Die einzige Chance von Terrorfahndern wäre nun, dass einer von ihnen die E-Mails ausgedruckt hat.

Verschlüsselt wird mit dem öffentlichen Schlüssel des jeweiligen Kommunikationspartners, der die Nachricht mit seinem privaten Schlüssel entschlüsselt. Um ein E-Mail zu schreiben, braucht man also vorab den öffentlichen Schlüssel.

Auch wenn es Schlüsselserver wie jenen des MIT oder den Versand öffentlicher PGP-Keys per E-Mail (die ein Dritter leicht fälschen könnte) gibt, liegt die eigentliche Krux darin, dem öffentlichen Schlüssel des anderen auch wirklich zu trauen. Stammt er tatsächlich von der Person? Wurde er womöglich gefälscht? Wer ist die andere Person überhaupt?

Was unter Sicherheits-Nerds bei Keysigning- oder Crypto-Parties wie unlängst in Graz oder demnächst (am 24. Juni) in Wien geschieht, braucht zwischen ansonst Unbekannten über das Netz viel (blindes) Vertrauen.

Dass kaum jemand Verschlüsselung nutzt, liegt auch daran, dass dieser Prozess so mühsam und noch nicht wirklich gelöst ist.

© GH

Über Websites zur Verfügung gestellte Schlüssel werden per Copy & Paste in den virtuellen Schlüsselbund eingetragen. Dazu bemüht man wieder über das Menü "OpenPGP" und wechselt in die "Schlüsselverwaltung", wo man "Aus Zwischenablage importieren" auswählt.

Ist auch diese Hürde genommen, kann man endlich (!) loslegen.

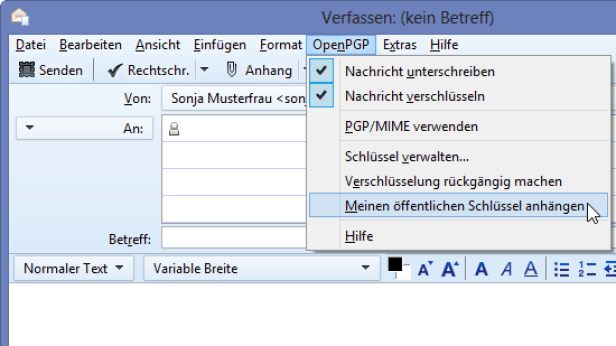

Ein E-Mail schreibt man wie bisher - nur dass man es vor dem Versenden noch verschlüsseln muss. Dies geschieht wieder über das Menü "OpenPGP".

© GH

Je voller die die Sammlung öffentlicher (und hoffentlich vertrauenswürdiger) Schlüssel ist, umso weniger mühsam ist die Sache. Hat man dann auch noch das Verschlüsseln als Standard für gewisse Empfänger im Mailprogramm aktiviert, ist das tatsächlich so bequem wie normales E-Mailen.

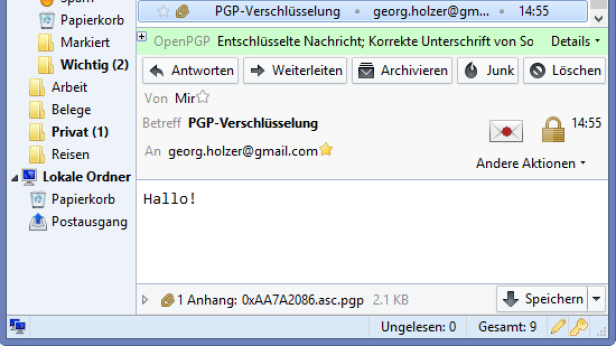

Mit Hilfe des privaten Schlüssels geht das Auspacken in Thunderbird wie von selbst über die Bühne. Beim Empfang sieht man nur für einen Sekundenbruchteil (wenn überhaupt) lange und zufällige Zeichenketten, ehe der ursprüngliche Text des Mails dargestellt wird.

© GH

Kaum jemand wird allen Ernstes all seine E-Mails ständig verschlüsseln. Aber das Beispiel zeigt einerseits, wie einfach es selbst für (interessierte) Laien sein kann.

Andererseits ist davon auszugehen, dass die wirklich bösen Buben dies im Bedarfsfall sicher betreiben würden. All die nach innen gerichtete staatliche Überwachung von Bürgern wäre damit obsolet. Abermilliarden an Euro und Dollar gehen so für einen falschen Sicherheitsglauben so mancher sicherheitsfanatischer Politiker drauf. Wenn Terroristen es wirklich wollen, lassen sie sich durch Internet-Überwachung nicht abschrecken. Die sich aktuell häufenden Jubelmeldungen der Geheimdienste über vereitelte Terroranschläge sollte man mit einer einfachen Frage begegnen: Wo sind die vielen vermeintlichen Täter?

Im Teamwork mit Tor-Servern und anderen Mechanismen schaffen sich Terror-Paten eine Infrastruktur, um mögliche Pläne auszutauschen - egal wie viele Milliarden wir dafür ausgeben, dass unser Staat uns bespitzelt.

Ob der Ohnmacht von Politik und Nachrichtendiensten vor Techniken wie PGP ist auch erklärbar, dass sich jeder verdächtig macht, der Verschlüsselung nutzt, darüber schreibt und erst recht, der so ein Teufelszeug entwickelt.

Dass wir alle PGP nutzen können, ist einer Finte mitten im Crypto War zwischen der US-Regierung und freiheitsliebenden Software-Entwicklern zu verdanken.

Ob der Schlüssellängen von mehr als 40 Bit wurde die Software als "gefährlich" eingestuft und mit einem Exportverbot belegt. Um diese Beschränkung zu umgehen, wurde der vollständige Quellcode 1995 in dem Buch „PGP Source Code and Internals“ von dessen Entwickler, Philip Zimmermann, veröffentlicht. Als Buch konnte die Software legal aus den USA exportiert werden. Das Druckwerk wurde von über 60 Freiwilligen anschließend wieder abgetippt. Aus dem Programmcode wurde dann eine international verfügbare Version von PGP (PGPi) kompiliert.

Gegen Zimmermann ermittelten die US-Behörden.

Die graue Theorie

Was wir brauchen

Die Installation

Die Schlüssel-Erstellung

Der Austausch öffentlicher Schlüssel

Verfassen von E-Mails

Empfangen verschlüsselter Mail

Abermilliarden für nichts?

Verschlüsselung macht verdächtig

Kommentare