Frontkamera bei Smartphones greift PIN-Codes ab

Dieser Artikel ist älter als ein Jahr!

Forscher der Cambridge Universität wollen mit PIN Skimmer (PDF) auf die Gefahr aufmerksam machen, die Sensoren von Smartphones darstellen können. PIN Skimmer nutzt die Frontkamera um das Mikrofon, um mittels Bildanalyse zu erkennen, welchen PIN-Code der User ein gibt. So könnten Codes von Online Banking Apps abgegriffen werden – auch wenn diese in einer extra-gesicherten Umgebung, wie ARMs TrustZone, ausgeführt wird.

Die Forscher nutzten für die Tests ein Samsung Galaxy S3 und Nexus S. PIN Skimmer kommt als Android Spiele-App getarnt auf das Smartphone. In dem Spiel muss der User zwei identische Symbole antippen. Die Symbole sind so angeordnet, dass sie sich mit den Zahlen der Android-Onscreen-Tastatur decken. Jedes Mal wenn der User ein Symbol antippt, wird ein Foto gemacht.

Vorhersage-Algorithmus

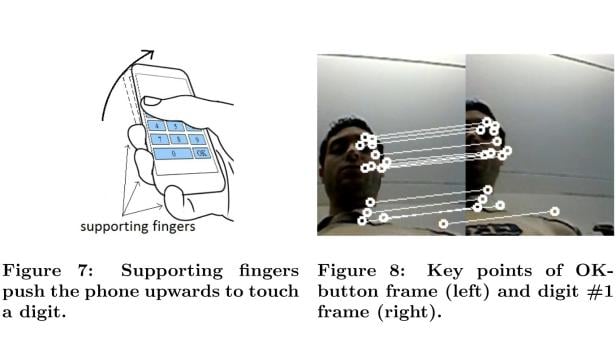

Die Fotos werden unbemerkt per WLAN an einen Server geschickt. Dieser errechnet, wie sich der Winkel der Kameraaufnahme verändert, wenn der User auf eines der Symbole drückt. Dies passiert, weil viele Menschen beim Tippen mit einer Hand das Smartphone leicht Richtung Daumen drücken. Laut den Forschern könnte solch ein Vorhersagemodell künftig auch gleich mit der Malware ausgeliefert und offline genutzt werden, wenn genug Daten gesammelt wurden, um einen universalen Vorhersage-Algorithmus zu erstellen.

Greift der User jetzt auf seine Online Banking App zu, wird diese in ARMs Trustzone ausgeführt. Das verhindert zwar das Aufzeichnen des Display-Inhalts durch Malware, die im nicht gesicherten Bereich des Betriebssystems installiert wird, nicht jedoch den Zugriff auf Sensoren wie Kamera und Mikrofon.

Während der User seinen PIN-Code eintippt, wird er dabei von der Frontkamera aufgenommen. Das Mikrofon wird genutzt um zu registrieren, wann der User das Display berührt. Das Video, das in etwa 400 KB groß ist, wird später per WLAN an den Server geschickt. Dieser nutzt nun den erlernten Algorithmus, um anhand des Videos den PIN-Code zu erraten.

Besonders präzise ist die Methode noch nicht. Bei vierstelligen PIN-Codes konnte in 30 Prozent der Fälle der korrekte PIN nach zwei Versuchen erraten werden. In 50 Prozent der Fälle wurde der Code nach fünf Versuchen erraten. Bei 8-stelligen Codes wurden nach maximal zehn Versuchen 60 Prozent der PIN-Codes erraten.

Um die Sicherheitslücke zu schließen, empfehlen die Forscher den Betriebssystem-Herstellern eine Whitelist für Sensoren und Schnittstellen einzuführen. Mit dieser könnten etwa Kamera und Mikrofon aus der gesicherten Umgebung ausgesperrt werden.

Kommentare