Hacker baut mit 200 Dollar Chip, der Rechenzentren ausspioniert

Dieser Artikel ist älter als ein Jahr!

Vor einem Jahr berichtete Bloomberg von einer gewaltigen Spionageaktion. Das chinesische Militär soll Chips in die Produktion von Motherboards eingeschleust haben. Diese Motherboards kommen wiederrum in Servern von Apple, Amazon und über 20 weiteren US-Unternehmen zum Einsatz. Durch die Chips konnte China Schadsoftware installieren, Daten abgreifen und so User von Apple und Amazon-Kunden ausspionieren.

Soweit zumindest der Bericht von Bloomberg. Die betroffenen Firmen dementierten dies. Der US-Geheimdienst NSA erklärte den Bericht nach Untersuchungen für falsch. Auf der Hacker-Konferenz Defcon wurde Bloomberg dann noch mit zwei Pwnie Awards ausgezeichnet: Für den „am meisten überbewerteten Bug“ und „Epic Fail“.

Supply Chain Attack

Auch wenn dieser Bericht für falsch erklärt wurde, besteht die Möglichkeit einer sogenannten „Supply Chain Attack“, also das Manipulieren von Hardware im Produktionsprozess. Mehrere Hacker haben seither versucht nachzustellen, ob die von Bloomberg beschriebene Angriffsmethode plausibel ist. Trammell Hudson bewies, dass dies mit einem 2,5mm großen Chip tatsächlich möglich ist. Allerdings müsste laut ihm der Angreifer wohl zehntausende US-Dollar ausgeben, um eigene, manipulierte Chips herzustellen.

Laut dem Sicherheitsforscher Monta Elkins geht das deutlich günstiger: mit nur 200 US-Dollar. Davon entfallen 190 US-Dollar für Werkzeuge (Heißluftlötstation und Mikroskop) und der Rest auf Chips.

Er nutzt einen ATtiny85-Chip, der 5 x 5 mm groß ist. Das ist zwar deutlich größer als der „Reiskorn-große Chip“, der von Bloomberg beschrieben wurde, lässt sich auf einem Motherboard aber immer noch gut verstecken. Laut Elkins hätte er auch kleinere Chips nehmen können, allerdings lässt sich das von ihm verwendete Modell leichter programmieren.

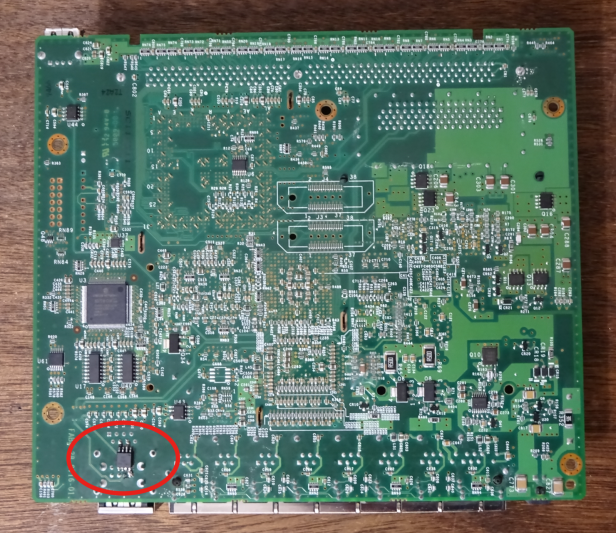

Der eingesetzt Chip ist Rot markiert

© Monta Elkins

Chip von Arduino Board

Für seinen Test hat er 2 US-Dollar günstige Digispark Arduino Boards gekauft. Er hat den ATtiny85-Chip neu programmiert, danach entlötet und auf das Motherboard einer Cisco ASA 5505 Firewall gelötet. Er hat einen Ort gewählt, der keine zusätzliche Verkabelung benötigt, dadurch also recht unauffällig ist, und dem Chip Zugriff auf den seriellen Port der Firewall ermöglicht. Gegenüber Wired sagt Elkins, dass er den Chip noch besser hätte verstecken können, etwa unter dem Strahlungsschutz des Boards. Allerdings wollte er, dass man für seine Demonstration den Chip sieht.

Elkins hat den Chip so programmiert, dass die Attacke ausgeführt wird, sobald die Firewall in Betrieb genommen wird, etwa in einem Rechenzentrum. Der Chip gibt sich quasi als Administrator aus und greift auf die Konfiguration der Firewall zu. Dort löst der Chip die Funktion zum Wiederherstellen des Passworts aus und erstellen ein neues Administrator-Konto.

Firewall wird zur Spionagezentrale

Damit kann Angreifern aus der Ferne Zugriff auf die Firewall gewährt werden, um sie zu deaktivieren oder Protokolle aller Verbindungen abzugreifen. Mit etwas mehr Aufwand könne man auch die Firmware der Firewall abändern, damit die Firewall das Netzwerk des Angriffsziels komplett ausspioniert.

Das Ziel von Elkins Proof-of-Concept ist zu zeigen, dass eine Supply Chain Attack auf Rechenzentren keine teuer produzierten Chips benötigt und mit handelsüblichen Werkzeugen durchgeführt werden kann. Er wird seine Methode auf der CS3sthlm-Konferenz vorstellen, die Ende Oktober in Schweden stattfindet.

Kommentare