Madi: Trojaner war einfach programmiert

Dieser Artikel ist älter als ein Jahr!

Die Madi-Hintermänner haben weltweit mehr als 800 Opfer im Iran, in Israel, in Afghanistan sowie in weiteren Ländern rund um den Globus mit dem Informationen stehlenden Trojaner infiziert. Madi wurde per Social Engineering-Tricks an ausgewählte Ziele gerichtet.

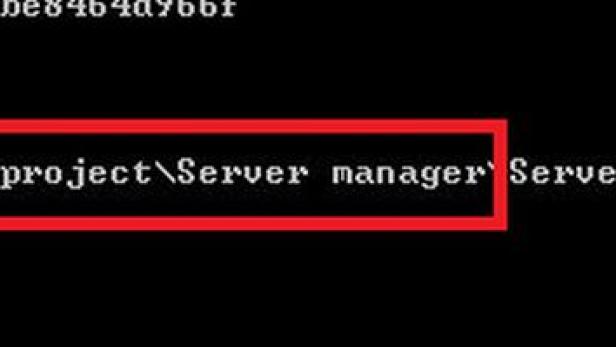

In zwei neuen Blogpostings (Teil 1 und Teil 2) liefert Kaspersky zudem weitere Erkenntnisse dazu, wie der Trojaner auf den infizierten Maschinen installiert wurde, Tastaturanschläge protokolliert, mit den Command-and-Control-Servern (C&C) kommuniziert, Daten gestohlen und gefiltert hat, die Kommunikation überwacht hat sowie Tonaufnahmen und Screenshots erstellt wurden. Die Kampagne wurde mit technisch einfachen Mitteln erstellt. Dennoch war sie dank Social-Engineering-Techniken sehr erfolgreich.

Keine fortschrittlichen Exploit-Techniken

Der Informationen stehlende Madi-Trojaner war extrem rudimentär hinsichtlich seines Programmierstils, der Programmierungstechnik und des minderwertigen Einsatzes der Programmiersprache Delphi entwickelt. Es wurden auch keine fortschrittlichen

Exploit-Techniken oder Zero-Day-Exploits eingesetzt.

Trotz der schlichten Codierung der Malware wurden die zirka 800 hochrangigen Opfer über Social-Engineering-Tricks mit dem Trojaner infiziert. Damit wurde eines wieder mal deutlich gezeigt: Auch Malware von geringer Qualität kann erfolgreich

Systeme infizieren und Informationen stehlen. Nutzer sollten daher immer auf verdächtige E-Mails achten.

- Madi: Neuer Trojaner im Nahen Osten entdeckt

- Android-Trojaner kauft selbstständig Apps nach

- Malware spielt AC/DC in iranischen Atomanlagen

Kommentare