Wie das FBI das iPhone ohne Apple-Hilfe knacken konnte

Dieser Artikel ist älter als ein Jahr!

Das wochenlange Drama rund um die Entsperrung des iPhones des Attentäters Syed Farook ist an seinem Höhepunkt angekommen. Das FBI hat es durch die Zusammenarbeit mit einem israelischen Cyber-Sicherheitsunternehmen geschafft, an die Daten auf dem Smartphone zu gelangen. Zuvor war großer Druck auf Apple ausgeübt worden, zu kooperieren. Der iPhone-Hersteller sollte ein Verfahren entwickeln, um die eigenen Sicherheitsmaßnahmen auszuschalten.

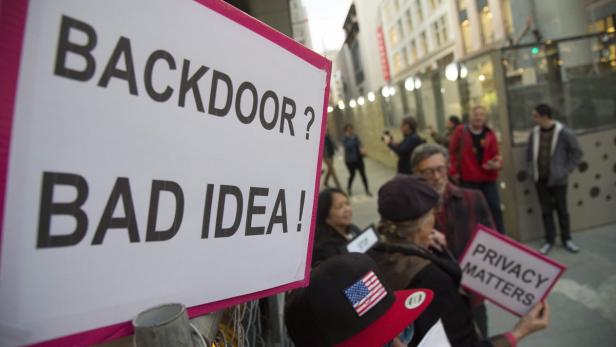

Apple hatte sich bis zuletzt strikt geweigert, da es alleine durch die Existenz eines solchen Verfahrens die Privatsphäre sämtlicher iPhone-Nutzer gefährdet sah. Nun stellt sich die Frage, wie die Ermittler ohne Apples Hilfe in das als unknackbar geltende Streitobjekt, ein iPhone 5c, eindringen konnten.

Starker Passwortschutz

Das angebliche Problem für das FBI lag darin, dass Attentäter Syed Farook sein Mobiltelefon mit einem Passwort verschlüsselt hat. Außerdem hat er die so genannte "10 tries and wipe"-Funktion aktiviert. Wird das Passwort zehn Mal falsch eingegeben, werden alle Daten im iPhone-Speicher gelöscht. Als weitere Barriere dient eine Funktion, die es nicht erlaubt, Passwörter schnell hintereinander einzugeben. Selbst wenn das FBI Superrechner eingesetzt hätte, um das Passwort zu erraten, hätte es Jahre bis zum Freischalten gedauert.

Nur Apple sei es möglich, seine eigenen Sicherheitsmaßnahmen zu umgehen. Diese Linie vertrat das FBI bis vor kurzem gegenüber der US-Justiz. Apple sollte eine neue Version des Betriebssystems iOS erstellen, welche die Barrieren umgeht. Per Update hätte die Version auf das iPhone gespielt werden und so den Zugriff auf die darauf gespeicherten Daten ermöglichen sollen.

Alternative Methoden

Zahlreiche Experten merkten an, dass es andere Methoden gebe, um an die Daten zu gelangen. Einerseits können Daten-Forensiker versuchen, spezielle iOSSoftware zu entwickeln, um damit in tiefe Ebenen des Betriebssystems vorzudringen. "Das ist in etwa vergleichbar mit einem Jailbreak, aber viel tiefer gehender", meint Sicherheitsexperte Markus Kammerstetter vom Secure Systems Lab der TU Wien. Bei einem Jailbreak hebeln bastelfreudige iPhone-Nutzer die Barrieren von iOS aus, um etwa Beschränkungen bei der Installation von Apps aufzulösen.

Andererseits könnten die Ermittler bei der Hardware des iPhone ansetzen. Dabei werden Bauteile des Smartphones mit speziellen Geräten behandelt. Sogenannte Seitenkanalangriffe nutzen etwa winzige Variationen im Stromverbrauch, um Aufschlüsse auf Passwörter zu erhalten. Mikrochips können zudem zerlegt und mit Elektronenmikroskopen analysiert werden.

Alle Verfahren sind mit enormem Risiko verbunden. "Wenn das Schlüsselmaterial dabei zerstört wird, kann man mit den Daten nichts mehr anfangen", meint Kammerstetter. Der Experte vermutet, dass beim vorliegenden Fall der Software-Weg gewählt wurde.

Geheimniskrämerei

Kammerstetter kann sich vorstellen, dass selbst das FBI keine genaue Kenntnis der verwendeten Methode hat. "Wahrscheinlich wurde ein eigens entwickeltes, forensisches Verfahren angewendet, bei dem Daten aus einzelnen iPhones extrahiert werden können." Für die Masse der iPhone-Nutzer wäre dies kein Grund zur Besorgnis. "Es könnte aber auch sein, dass diese israelische Firma eine Sicherheitslücke nutzt, um Schlüsselmaterial über iOS auszulesen." Solche Lücken werden "Zero Days" genannt. Für Gerätehersteller stellen sie ein großes Problem dar. Wer die Lücke findet, kann jedoch daraus viel Kapital schlagen.

Wem genau das israelische Unternehmen seine Dienste anbietet, ist völlig unklar. Eine für das FBI in Apple-Produkte eingebaute Hintertür sei aber laut Kammerstetter wesentlich gefährlicher.

© EPA/JOHN G. MABANGLO

Präzedenzfall für FBI

Dass jetzt ein bisher unbekannter Dritter die technische Klippe überwunden hat, bestärkt Experten wie Evan Greer von der Internet-Aktivistengruppe "Fight for the Future" in ihrem Verdacht: "Das FBI hatte bereits die technischen Fähigkeiten, das Telefon zu hacken. Sie wollten nur aus San Bernardino einen Präzedenzfall machen, um die Verschlüssungs-Technologien der Hersteller auszuhebeln."

Richter, die in Zukunft mit eilbedürftigen Hilfsersuchen der Bundespolizei konfrontiert sind, dürften sich nun zwei Mal überlegen, ob sie wahrheitsgemäß unterrichtet werden. Auf der anderen Seite wirkt die von Apple-Chef Tim Cook demonstrierte Unbeugsamkeit gegenüber dem staatlichen Wissensdurst aus Sicht etlicher US-Medien schal. Wenn das Terror-Handy aus Kalifornien jetzt doch unter Umgehung der Passwort-Schranke ausgelesen werden konnte, könne es um die Datensicherheit der iPhone-Produkte so lückenlos nicht bestellt sein.

Vorgeschmack

Der Apple-FBI-Konflikt könnte nur ein Vorgeschmack auf das sein, was im Lichte der jüngsten Terror-Anschläge in Europa auf Politik und Wirtschaft in Amerika zukommt. Diverse Anbieter von Facebook bis Google setzen verschlüsselte Messenger-Dienste ein, die dem Zugriff der Strafverfolgungsbehörden verschlossen sind. Im Zuge der Enthüllungen von Edward Snowden über die Machenschaften des Geheimdienstes NSA verstärkte die Industrie ihre Bemühungen sogar noch, ihre Geräte und Programme gegen die Infiltration Dritter immun zu machen.

Dass Ermittlern hier oft die Hände gebunden sind, hat inzwischen auch den US-Kongress alarmiert. Allein in New York können nach Angaben von Staatsanwalt Vance derzeit über 150 Mobiltelefone in schweren Strafverfahren nicht entsperrt werden. "Es gibt Korrekturbedarf", heißt es bei Demokraten wie Republikanern.

Das Wall Street Journal bilanziert die Problemlage sinngemäß so: "Entweder die Verfassung erlaubt einleuchtende, berechtigte Durchsuchungen im digitalen Zeitalter. Oder Internet-Firmen können Systeme schaffen, um gerichtliche Anordnungen zu ignorieren. Sie stellen sich und Kriminelle – Terroristen eingeschlossen – damit über das Gesetz."

Kommentare