Tom wird von Firmen bezahlt, um bei ihnen einzubrechen

Dieser Artikel ist älter als ein Jahr!

"Man kann Angreifer nicht stoppen, man kann sie aber dazu zwingen Fehler zu machen", sagt Tom Van de Wiele. Der 38-jährige Belgier wird dafür bezahlt in Unternehmen und ihre Netzwerke einzudringen, um Schwachstellen ausfindig zu machen und die Sicherheit zu verbessern.

Seit 2015 ist Van de Wiele für das finnische IT-Sicherheitsunternehmen F-Secure tätig. Seine offizielle Jobbeschreibung lautet Principal Security Consultant. Im Fachjargon wird seine Tätigkeit auch "Red-Team-Hacking" genannt. Für den Fall, dass er und sein Team auf frischer Tat ertappt werden, trägt er ein Schreiben bei sich, das alle Informationen enthält, um ihm Schwierigkeiten zu ersparen. Erwischt zu werden, sei aber gar nicht so einfach, sagt Van de Wiele im Gespräch mit der futurezone, das Anfang Oktober in der F-Secure-Zentrale in Helsinki stattfand.

futurezone: Wie sieht ein typischer Einsatz ihres Teams aus?

Van de Wiele: Zuerst wollen wir von unseren Kunden erfahren, was sie testen wollen. Sie haben meist viel in Sicherheit investiert und wollen wissen, ob sich das Investment gelohnt hat. Dabei geht es etwa darum, ob sie die Angriffe erkennen können, ob und wie schnell sie darauf antworten können und wie schnell sie die Auswirkungen eingrenzen können. Wir definieren dann eine Reihe von Test-Szenarios, bereiten uns darauf vor und schlagen innerhalb der nächsten drei bis vier Monaten los.

Sie brechen dabei nicht nur in die Netzwerke, sondern auch in die Gebäude der Unternehmen ein?

Das hängt von den Zielen ab, die uns vorgegeben werden. Einige verlangen nur Cyberangriffe, andere wollen wissen, wie schwer es ist in ihre Rechenzentren oder ihre Besprechungsräume einzudringen. Wir werden dann beauftragt, einen Sticker an diesen Orten anzubringen. Die Sticker stehen für Mikrofone, die Angreifer dort platzieren könnten.

Warum keine echten Mikrofone?

Echte Mikrophone dürfen wir nicht verwenden. Am Ende des Tages geht es aber darum, Zugang zu kritischen Orten zu bekommen. Wenn wir etwa nur über ein Firmenbüro Zugang zu Informationen bekommen, müssen wir auch dort hinein. Manchmal ist es ein Mittel zum Zweck.

Führen eher Schwachstellen in der

Software oder menschliche Schwächen zum Ziel?

Wir arbeiten sehr viel mit Social Engineering und Phishing. Wir kontaktieren Mitarbeiter über E-Mail oder Telefon und versuchen sie etwa auf manipulierte Webseiten zu locken, um ihre Passwörter herauszufinden. Manchmal gehen wir auch einfach nur in Unternehmen und lassen beim Fahrradständer oder auf dem Parkplatz ein paar präparierte USB-Sticks liegen und warten dann ab.

Vor USB-Sticks auf Parkplätzen wird seit Jahren gewarnt. Funktioniert das immer noch?

Ja, meistens sind es Wachleute, die sie finden. Viele stecken sie auch zuhause auf ihren privaten Rechnern ein. Manche verschwinden ganz.

Was sind die häufigsten Schwachstellen bei Unternehmen?

Viele Unternehmen wissen gar nicht, was sie eigentlich schützen wollen. Sie wissen nicht, wo ihre kritische Daten liegen. Das führt in der Regel zu ernüchternden Erfahrungen.

Hat sich das Bewusstsein für Sicherheit verbessert?

Viele Unternehmen glauben, dass sie sich Sicherheit einfach kaufen können. Genau so wenig wie es ein Produkt gibt, das verhindern kann, dass sie krank werden, können sie eine Mauer kaufen, die sie vor allen Gefahren abschottet. Sie können lediglich die einzelnen Steine kaufen und diese so anordnen, dass sie ihren Zweck in ihrem Unternehmen erfüllen. Es gibt keine vorgefertigten Lösungen. Nur weil sie die selbe Sicherheitslösung wie die Nationalbank haben, bedeutet das nicht, dass sie auch in Ihrem Unternehmen funktioniert.

Gab es auch Schwachstellen, bei denen Sie den Kopf geschüttelt haben?

Wir hatten einen Fall, da konnte die Eingangstür des Unternehmens wegen der hohen Temperaturschwankungen im Winter nicht geschlossen werden. Die Leute haben E-Mails herumgeschickt, in denen sie dazu geraten haben, einen Stein vor die Tür zu legen, damit der Wind sie nicht öffnen kann. Jeder in dem Unternehmen hat das gewusst, aber niemand hat etwas dagegen getan. Wenn es um Vertrauen geht, treiben es manche Leute ziemlich weit.

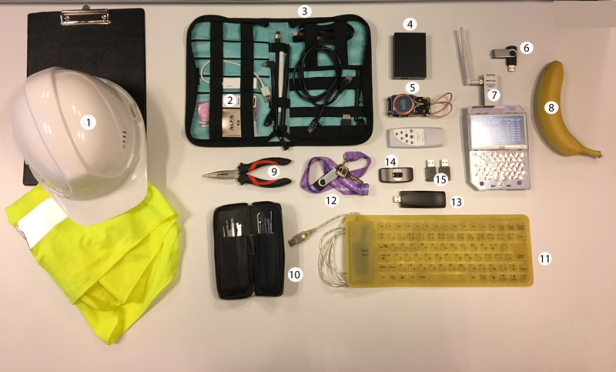

Tom Van de Wieles Werkzeug: Die Banane ist dabei, weil Leute, die etwas in der Hand halten, weniger verdächtig erscheinen.

© F-Secure

Wurden sie jemals erwischt?

Natürlich werden wir manchmal erwischt. In der letzten Woche unseres Einsatzes, wenn wir bereits erfolgreich eingedrungen sind und bereits bekommen haben, was wir wollen, legen wir es auch gezielt darauf an.

Warum?

Wir wollen sehen wie im Unternehmen darauf reagiert wird. Sich erwischen zu lassen, ist aber gar nicht so einfach. Wenn man allein am Büroflur ertappt wird, genügt es oft so zu tun, als komme man aus dem Nachbargebäude oder man gibt vor, einen bestimmten Raum zu suchen. Es sollte aber niemanden, der nicht im Unternehmen arbeitet, erlaubt sein, abends allein durch die Gänge zu irren.

Wissen sie eigentlich, welche Sicherheitsvorkehrungen sie erwarten?

Manchmal informieren uns die Kunden darüber. Das erspart ihnen viel Geld. Denn wir würden ohnehin herausfinden, welche Systeme es gibt. Die wichtigste Regel jedes Angreifers ist es, den Weg des geringsten Widerstands zu gehen. Wenn wir viele Tore und Wachleute sehen, versuchen wir sie zu umgehen, weil es wahrscheinlich einen einfacheren Weg gibt hineinzukommen.

Zu ihren Kunden zählen Unternehmen von Banken bis zu Online-Unternehmen und dem Handel. Gibt es Unterschiede zwischen den Branchen was das Sicherheitsbewusstsein betrifft?

Die Finanzindustrie ist am weitesten. Das hat damit zu tun, dass sie es gewöhnt sind mit Risiken umzugehen. Das Cyberrisiko ist für sie nur ein Risiko mehr. Oft geht es ihnen aber nur darum, die Vorschriften innerhalb des Unternehmens zu erfüllen. Sie haken die einzelnen Punkte ab, zeigen aber darüber hinaus wenig Interesse an Sicherheit.

Wie wird man Red-Team-Hacker?

Es gibt dafür nicht wirklich eine Ausbildung. Man bringt es sich selbst bei. Sie lernen ja auch nicht in der Schule, wie man ein

Fahrrad fährt oder wie man küsst. Man braucht eine gewisse Leidenschaft dafür.

Haben Sie sich als Teenager in Regierungs-Server gehackt?

Nein. Es gibt leider immer noch diesen seltsamen Glauben, dass man im Sicherheitsbereich erst einmal etwas Illegales gemacht haben muss, um gute Jobs zu bekommen. Das hat vielleicht für ein paar Leute in den 1980er Jahren gestimmt, gilt aber schon lange nicht mehr. Natürlich braucht es auch Raum für Späße. Aber wenn dadurch wirklicher Schaden angerichtet wird, ist es kein Spaß mehr. Cyberangriffe sind eine ernste Angelegenheit.

Disclaimer: Die Kosten für die Reise nach Helsinki und der Aufenthalt wurden von Business Finland und F-Secure übernommen.

Kommentare