Kaspersky: „Den NSA-Trojaner kennen wir nicht“

Dieser Artikel ist älter als ein Jahr!

futurezone: Sicherheitsexperten, aber auch Medien sprechen gerne und schnell vom Cyberwar. Was rechtfertigt diesen Begriff?

Raiu: Von Cyberwar kann man eigentlich nur sprechen, wenn das Militär eines Staates in Aktionen involviert ist, mit denen ein anderer Staat gezielt geschädigt werden soll. Die Beweggründe sind wie im herkömmlichen Kriegsfall vielfältig – es geht um Kontrolle, Landeroberung, Zugriff auf Ressourcen oder einfach auch nur um Demonstration von Macht. Die Attacken auf den Iran im Vorjahr sind das beste Beispiel.

© Julia Damianova

Geheimdienste können Teil des Militärs sein, insofern gibt es hier sicher Überschneidungen. Cyberspionage würde ich aber nicht automatisch dem Begriff Cyberwar zuordnen.

Wie beurteilen Sie die NSA-Überwachungsmethoden? Hat die Industrie diese Dinge sowieso immer gewusst oder waren Sie über das tatsächliche Ausmaß erstaunt?

Wenn Sie mich fragen, wie der NSA-Trojaner aussieht und wie komplex er gestaltet ist, muss ich Sie enttäuschen. Wir bei Kaspersky kennen ihn nicht. Vielleicht ist er uns schon untergekommen und wir haben nicht gewusst, dass die NSA dahintersteckt. Es steht ja auch kein Sticker drauf, der sagt „Made by NSA“. Ich finde das Thema generell schwierig zu bewerten.

Inwiefern?

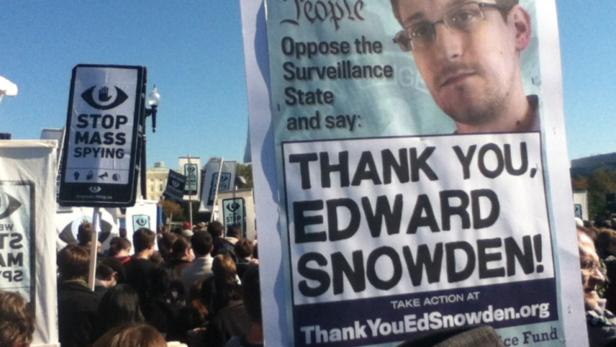

Es gibt so viele Berichte. Die einen beurteilen den NSA-Leak durch Snowden als katastrophalstes Versagen des Geheimdienstes, was den Schutz geheimer Informationen angeht. Andere sagen wiederum, dass die Enthüllungen nichts Neues sind und die Methoden ohnehin bekannt waren. Ich weiß also nicht Recht, was ich davon halten soll.

Inwiefern kann eine Regierung Kaspersky unter Druck setzen, gewisse Malware-Erkenntnisse nicht zu veröffentlichen, weil die Malware als Antiterror- oder Cybermaßnahme gegen einen Schurkenstaat oder Terroristen abzielt?

Das ist bisher noch nicht vorgekommen und gleichzeitig wäre es auch undenkbar und fahrlässig, wenn wir entdeckte Informationen über ein Angriffswerkzeug wie Stuxnet unter Verschluss halten oder gar ignorieren würden. Das kann aber ohnehin nicht im Sinne von Regierungen sein, da gerade Malware wie Stuxnet in abgeänderter Form für einen Gegenangriff verwendet werden kann.

© Introversion software

Mit Stuxnet wurde definitiv die Büchse der Pandora geöffnet. Jeder konnte sehen, dass auch Attacken auf kritische Infrastruktur relativ leicht möglich sind. Aus diesem Grund werden wir in Zukunft auch viel mehr Angriffe sehen. Sehr gefährdet sind naturgemäß die Nationen, die technisch am weitesten entwickelt sind – wie etwa die USA oder Deutschland.

Staaten streiten gewöhnlich ab, hinter derartigen Angriffen zu stecken. Wie kann man sicher sein, dass hinter solchen Attacken tatsächlich Staaten oder gar das Militär einer Nation stehen?

Wenn die Schadsoftware so komplex ist wie „Viper“ oder „Flame“, die bei den Angriffen auf den Iran eingesetzt wurden, und überhaupt kein finanzielles Motiv auszumachen ist, weiß man recht schnell, dass es sich nicht um konventionelle Cyberkriminalität handelt.

Was genau verstehen Sie unter „kritischer Infrastruktur“? Welche Teile sind am meisten gefährdet?

Das ist ein weitgefächerter Begriff und schließt Elektrizität, öffentlicher Verkehr, Banksysteme, Logistik, aber auch Vertriebskanäle und Medizingeräte mit ein. Das große Problem ist, dass viele Systeme und Maschinen in den aufgezählten Bereichen ohne Schutzmaßnahmen im Netz hängen, weil man sie vor zehn, 15, ja sogar 20 Jahren gebaut hat, ohne sich über Security Gedanken zu machen.

Kann man solche Systeme nicht mit Schutzmaßnahmen nachrüsten?

Das ist sehr schwierig. Nehmen wir nur MRI-Systeme oder Systeme, die für die Bestrahlung von Patienten vorgesehen sind. Hier geht es im Betrieb um Millisekunden, etwa wann die Strahlung an welcher Stelle unterbrochen wird. Veraltete Hardware mit 500 Megabyte RAM mit einer Sicherheitslösung auszustatten, würde das System verlangsamen und somit unbrauchbar machen. So lässt man viele Maschinen wie sie sind und hofft halt, dass nichts passiert.

© REUTERS

Wir wollten eine Plattform schaffen, die kritische Infrastruktur schützen kann, und haben dies zunächst für unsere eigenen Sicherheitsprodukte getan. In einem weiteren Schritt werden wir nun mit Industrie-Produzenten zusammenarbeiten, da ein Betriebssystem ohne dazugehörige Hardware naturgemäß gar nichts bringt.

Wie muss man sich ein sicheres Betriebssystem vorstellen? Warum nicht einfach bestehende Systeme wie Windows verbessern?

Der Unterschied ist einfach. Ein Betriebssystem wie Windows, aber auch Android wurde für User entwickelt, die damit auf ihren PCs, Tablets und Smartphones interagieren müssen. Es muss daher immer eine Balance zwischen Bedienerfreundlichkeit und Sicherheit geben. Ein Betriebssystem, dass 10 Jahre in einem Lift oder sonstiger Infrastruktur eingebaut ist, muss hingegen weder schön noch einfach zu bedienen sein. Es muss nur sicher sein, und das ist ein völlig anderer Zugang.

Welche Branche würde von Ihrem Betriebssystem am meisten profitieren?

Die Plattform ist so flexibel aufgesetzt, dass sie bei jedem Gerät integriert werden kann. Besonders spannend für uns ist aktuell sicherlich die Autoindustrie. Die Autos werden mit immer mehr intelligenten Funktionen ausgestattet und über verschiedene Services mit dem Internet verbunden. Gleichzeitig werden praktisch nur Standard-Hardwarekomponenten mit Standard-Betriebssystemen verbaut. Sicherheitstechnisch ist das absolut schrecklich.

Gerade beim Auto drängen Microsoft, Apple und Google stark mit ihren Systemen hinein. Welche Rolle hätte das Kaspersky-Betriebssystem, zumal es ja bei der Nutzung von Services im Auto ganz besonders um Usability geht?

Unsere Plattform ist so aufgesetzt, dass sie auch mit Systemen wie Android zusammenarbeiten kann. Das User Interface und etwaige Apps auf den bekannten Plattformen sind so lange kein Problem, so lange sie nicht in der Lage sind, die kritischen Systeme des Autos zu torpedieren oder darüber Kontrolle zu erlangen. Diese Systemteile müssen ausnahmslos von einem sicheren Betriebssystem kontrolliert werden.

Kommentare