Cybercrime: Zombie-Rechner und gestohlene Firmendaten

Dieser Artikel ist älter als ein Jahr!

Viele Privatnutzer kennen das: Sie bekommen eine E-Mail von ihrer vermeintlichen Bank oder ihrem vermeintlichen Telekom-Anbieter, mit der Aufforderung, ihre Passwörter zu ändern, oder eine Rechnung zu begleichen. Die Mail stammt aber gar nicht von der Bank, sondern wurde von Kriminellen verschickt, um an Daten zu gelangen oder um den PC zu übernehmen und für kriminelle Zwecke fernzusteuern. Dieselbe Masche kommt mittlerweile auch vermehrt in Unternehmen zum Einsatz, um an Firmengeheimnisse zu gelangen. Obwohl die IT-Abteilungen der Unternehmen meistens auch davor warnen, diese zu öffnen, gibt es immer wieder Mitarbeiter, die trotzdem drauf klicken – unter anderem, weil die Tarnung dieser Mails heutzutage immer besser wird.

Die Masche der Angreifer

„Die Angreifer recherchieren die Namen der Mitarbeiter via Xing und verschicken in ihrem Namen E-Mails mit Links, um die Mannschaft mit einem Klick auf eine infizierte Website zu leiten“, erklärt Rüdiger Peusquens, Cyber Defence-Leiter der Deutschen Telekom. „Es dauert nur wenige Minuten, und die Angreifer sind im System drin.“ Dort angekommen, benutzten die Kriminellen ebenfalls oft Namen von vermeintlichen Mitarbeitern, um ihre Aktivitäten für das zuständige IT-Personal geschickt zu verschleiern. Viele Unternehmen würden daher Angriffe nicht sofort erkennen, so Peusquens. „Dabei zählt bei derartigen Angriffen vor allem der Zeitfaktor“, fügt der Experte hinzu.

Der Cyber Defence-Leiter kennt Fälle, bei denen sich Angreifer mehr als zwei Jahre unentdeckt im Netzwerk einer Firma bewegen konnten. In so einem Fall müssen dann allerdings die gesamten Systeme komplett ausgetauscht werden. Das musste vor kurzem auch der Deutsche Bundestag nach einem Angriff tun. Das Computersystem wurde für mehrere Tage abgeschaltet und die zentralen Server wurden ausgewechselt.

Es wird alles zu Geld gemacht

Doch nicht nur der Deutsche Bundestag ist betroffen. Tatsächlich wurde auch in den vergangenen zwei Jahren jedes zweite österreichische Unternehmen Opfer eines Spionageangriffs. 3,1 Prozent aller betroffenen Firmen erlitten Schäden von über einer Million Euro. Am häufigsten wurden dabei österreichische Unternehmen ausspioniert, die im Bereich der IT-Administration und IT-Service tätig sind, wie eine Studie der Sicherheitsberatungsfirma Corportate Trust ergab.

„Heutzutage wird aber nicht mehr nur Jagd auf die Kronjuwelen gemacht, sondern es wird alles an Daten und Information mitgenommen, was es im System gibt“, sagt Bernd König, Cybersecurity-Experte bei T-Systems. Dazu müsse man beispielsweise auch wissen, dass Amazon oder eBay Warenbetrug unter 100 Euro nicht verfolgen, so König. „Kreditkarten-Daten können somit, bis sie tatsächlich gesperrt werden, mehrfach ausgenutzt werden.“

Firewall alleine reicht nicht

Ein Anti-Viren-Schutz und eine Firewall alleine würden deshalb nicht mehr genügen, erklärt Peusquens. „Die Philosophie ‚Ich schütze mich mit Software‘ – das funktioniert nicht mehr. Es braucht menschliche Intelligenz“, so der Cyber Defence-Experte. „Der gefährlichste Tag im Monat ist etwa der Mittwoch nach dem Patch Tuesday von Microsoft“, sagt Peuquens, denn Softwareschwachstellen werden von Kriminellen immer ausgenützt. „Viele wissen auch, wie lange es in einer Firma dauert, bis diese Lücken gestopft werden und schlagen dann zu“, warnt der Experte.

„Hoffnung und Verzweiflung sind aber keine Option“, meint König. Man müsse sich von der Vorstellung lösen, dass die eigene Infrastruktur vollkommen sicher und nicht angreifbar sei und dazu übergehen, Angriffe schnell zu erkennen – und dann entsprechend zu handeln. Je früher ein Angreifer im System erkannt werde, desto einfach sei es, diesen wieder loszuwerden, so König. Vielen Unternehmen würde hier aber das Bewusstsein dafür fehlen, ebenso wie vielen Endanwendern, die nicht wissen, dass ein infizierter PC als sogenannter „Zombie“ Teil eines Botnets wird. Ein sogenanntes Botnet nützen Kriminelle etwa dazu, um Angriffe, die zur Überlastung der Infrastruktur führen, durchzuführen.

Gefahren werden unterschätzt

Eine SORA-Studie gibt dem Telekom-Experten recht: Auch bei heimischen Unternehmen gibt es eine große Kluft zwischen dem subjektiven Gefühl von IT-Sicherheit und dem tatsächlichen Schutz. Auch Kanzleramts-Staatssekretärin Sonja Steßl betont, dass Wirtschaftsspionage von vielen Unternehmen noch unterschätzt werde. Nur 6,1 Prozent der österreichischen Unternehmen seien „sehr sicher“, daher müsse man das Bewusstsein für IT-Security erhöhen.

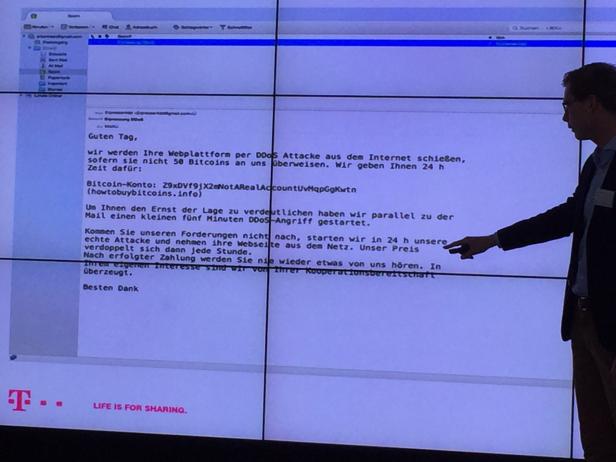

Neben dem Datenklau und Wirtschaftsspionage versuchen sich Cyberkriminelle auch häufig an digitaler Erpressung. Laut Max Röttgermann, bei der Deutschen Telekom für Überlastungsangriffe (in Fachsprache auch DDoS-Attacken genannt) zuständig, würden derartige Angriffe immer öfters mit digitaler Erpressung einhergehen. Das bedeutet: Großen Unternehmen, die etwa von ihrer Internet-Präsenz leben, werde gedroht, dass ihre Website – also ihr Geschäft - lahmgelegt wird. „Derartige Überastungsangriffe kann man für wenig Geld am Schwarzmarkt kaufen“, so Röttgermann.

© Barbara Wimmer

Hilfe für Zombie-Rechner

Den Endnutzern, deren Rechner zu Zombies werden, hilft die Deutsche Telekom übrigens kostenlos. „Das gehört zu unserer Social Responsibilty und wir machen das seit mehr als zehn Jahren“, so Peusquens. Erst im August habe das Unternehmen wieder 200.000 Kunden angeschrieben, deren Rechner als Teil eines Botnets identifiziert werden konnten. „Dazu schauen wir nicht in die Leitungen unserer Kunden rein, das wollen wir gar nicht, sondern wir werden erst nach Hinweisen von anderen Konzernen aktiv“, sagt der Experte. „Jeder Kunde ist dann ein Bot weniger. Das ist ein Stückchen Internet-Hygiene“, erzählt Peusquens.

Disclaimer: Die futurezone wurde von T-Systems zum "Praxisworkshop Cyberangriff" ins Innovationscenter der Deutschen Telekom nach München eingeladen.

Kommentare