Hacker bespitzeln Firmen und bieten danach Hilfe an

Dieser Artikel ist älter als ein Jahr!

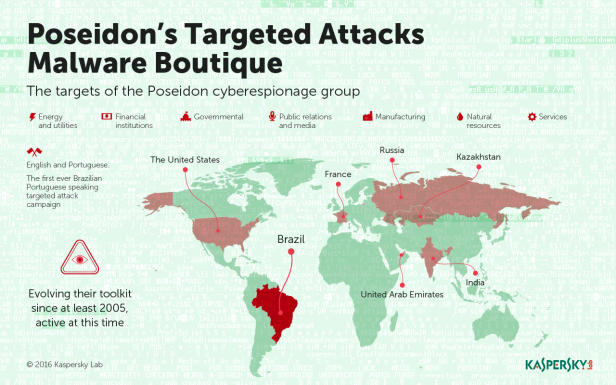

Eine aus Brasilien stammende mafiöse Organisation attackiert gezielt Firmen, um diese danach mit den erbeuteten Informationen zu erpressen. Die Gruppe, die vom Sicherheitshersteller Kaspersky auf den Namen "Poseidon" getauft wurde, soll seit über zehn Jahren tätig sein. Spuren der Schadsoftware, mit der die Gruppe in Firmennetzwerke eindringen konnte, gehen bis ins Jahr 2001 zurück - aus heutiger Sicht praktisch noch Internetsteinzeit. Wie Kaspersky auf dem eigenen Security Analyst Summit bekanntgab, ist es die erste nachgewiesene derartige Cybercrime-Gruppe mit brasilianischen Wurzeln.

Jahrelang unentdeckt

Das Vorgehen erinnert an einen Spionagethriller. Zuerst infizieren die Angreifer das Firmennetzwerk, sind alle Werkzeuge zum Ausspionieren von Daten platziert und die Informationen gesammelt, wird das ursprüngliche Einfallstor gelöscht. Dadurch konnte die Gruppe ein Jahrzehnt lang unentdeckt bleiben bzw. aufgezeichnete Vorfälle nicht in Zusammenhang gebracht werden. Danach kontaktiert die Gruppe den Konzern als seriöse Sicherheitsberater und bietet den überrumpelten Firmen mit dem Hinweis, dass sensible Informationen über sie im Untergrund kursieren würden, teuer ihre "Hilfe" an, um den Schaden zu minimieren.

© Kaspersky

Erste brasilianische Gruppe

Dass die Gruppe brasilianischen Ursprungs ist, konnten die Kaspersky-Forscher durch die Analyse des in den Codes auftauchenden Portugiesisch herausfinden. Ebenfalls kurios: nur Windows-Maschinen mit portugiesischer und englischer Sprache sind von den Angriffen betroffen. "Dass Poseidon so lange unentdeckt blieb und immer noch aktiv Geschäfte macht, deutet darauf hin, dass sie auch juristisch gut aufgestellt sein muss", erklärt Kaspersky-Analyst Dmitry Bestuzhev im Gespräch mit der futurezone. Man habe alle gesammelten Informationen an die lokalen Behörden und das brasilianische CERT übergeben.

© EPA/OHB System AG / HANDOUT

Multinationale Konzerne betroffen

Bislang konnten 35 Firmen ausfindig gemacht werden, die nachweislich in die Klauen der Gruppe gelangt sind. Da es sich bei den Firmen ausnahmslos um große Konzerne aus der Energie-, Finanz-, Öl- und der Medienbranche handelt und auch Börsenspekulationen involviert sind, geht der Schaden schnell in die Millionen bzw. ist schwer abschätzbar - etwa wenn potenzielle Geldgeber aufgrund der illegal erworbenen Informationen in Konkurrenzfirmen investieren. Neben Brasilien sind auch Unternehmen in den USA, Frankreich, Indien und Russland betroffen, die multinational tätig sind und eine Verbindung zum brasilianischen Markt haben.

Wie bei vielen komplexen Angriffen wurde das Netzwerk über ein Spearphishing-E-Mail infiziert. In den meisten Fällen wurde nur ein Mitarbeiter - etwa in der Personalabteilung - kontaktiert. Eine Bewerbung trudelt mit einem Word-Dokument als Anhang ein. Um die Virenscanner zu umgehen, ist das Dokument mit einem im Mail mitgelieferten Passwort geschützt, kann also nicht automatisch von der Sicherheitssoftware geöffnet und durchsucht werden.

Uralt-Word-Dokument

Statt gängige Dateitypen wie .doc oder .rtf zu verwenden, verpackten die Angreifer die Malware als Write-Dokument (.wri), dem Vorläufer von Word für Windows. Auch damit können Virenscanner überlistet werden, die sich auf gängige Dokumentenformate konzentrieren. Zusätzlich wurden die Mails mit einem gefälschten Zertifikat einer vertraut klingenden Firma signiert, um das Vertrauen des E-Mail-Empfängers zu gewinnen. Durch Öffnen des Anhangs wurde die Malware installiert.

Über das Einfallstor konnten die Angreifer dann harmlos wirkende Scripts und Veränderungen der Netzwerksoftware überspielen. Nach dem Löschen der ursprünglichen Malware konnten diese Programmteile von Sicherheitslösungen praktisch nicht mehr aufgespürt werden. Die Angriffe sind zudem genau auf das jeweilige Firmennetzwerk zugeschnitten, was das Zurückverfolgen der Gruppe ebenfalls erschwerte.

Kommentare