WannaCrypt: Sicherheitslücken melden gilt auch für die NSA

Dieser Artikel ist älter als ein Jahr!

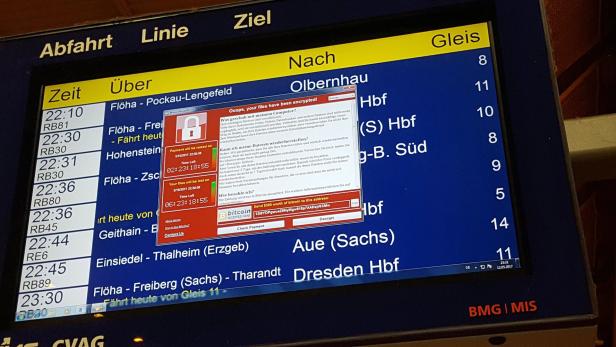

Krankenhäuser, Produktionswerkstätten, Hotels, Ministerien, Bahn-Terminals, Videoüberwachungsanlagen und Computer von zahlreichen privaten Nutzern: Sie alle, insgesamt laut ersten Zahlen mehr als 75.000 Rechner in 99 Ländern, wurden am Freitag vom Erpressunstrojaner #WannaCry lahmgelegt. Neben Deutschlands Bahn-Terminals waren auch Unternehmen aus Österreich betroffen. #WannaCry kann sich im Gegensatz zu manch anderem Crypto-Trojanern selbst weiterbreiten.

Der Cryptotrojaner macht sich zudem eine Sicherheitslücke zunutze, die dem US-Geheimdienst NSA seit Monaten bekannt und die erst im April diesen Jahres von Hackern veröffentlicht worden war. Die NSA hatte die Sicherheitslücke entdeckt, aber nicht veröffentlicht, sondern absichtlich geheim gehalten, um sie für eigene Zwecke gezielt einzusetzen.

NSA mitverantwortlich

NSA-Whistleblower Edward Snowden kritisiert diese Praxis nun offen. Die NSA sei für diese massiven Auswirkungen nun mitverantwortlich. Seiner Meinung nach hätte die NSA die Sicherheitslücke sofort den betroffenen Unternehmen – in dem konkreten Fall Microsoft – mitteilen müssen.

Durch den Ausfall von Computern in Spitälern seien Menschenleben gefährdet. "Wenn die NSA die Sicherheitslücke, die für den Angriff auf Krankenhäuser genutzt wurde, geschlossen hätte, als sie sie gefunden haben, nicht erst als sie sie verloren haben, wäre der Angriff nicht passiert", so der Whistleblower.

„Das Geheimhalten von Sicherheitslücken bringt uns alle in Gefahr“, sagt auch Linus Neumann vom Chaos Computer Club (CCC) in einem Tweet. Auch der Chaos Computer Club Wien (C3W) äußerste sich dazu: „Staatliche Spionagesoftware ist ein Sicherheitsrisiko. Es darf nicht übersehen werden, dass Geheimdienste für diese kriminellen Handlungen mitverantwortlich sind oder Vorschub geleistet haben“, heißt es in einem Blogeintrag.

Staatstrojaner als Spionagetool

Österreichs Justizminister Wolfgang Brandstetter (ÖVP) hatte vor wenigen Tagen erneut einen Staatstrojaner gefordert, konkret sollen „bestehende Überwachungslücken im Bereich der internetbasierten Telekommunikation“ geschlossen werden. Stattdessen würden mit derartigen Systemen aber Sicherheitslücken – wie #Wannacry – geschaffen.

„Wir müssen uns von der narzisstischen Vorstellung lösen, dass Kriminelle es alleine auf ausgesuchte Unternehmen abgesehen haben. Vielmehr werden Sicherheitslücken flächendeckend ausgenutzt, ebenso wie das Verhalten, in Unkenntnis Mail-Anhänge zu öffnen, Office Makros auszuführen oder auf Werbebanner zu klicken", so der C3W.

Backups und Updates

Neben regelmäßigen Backups der Dateien werden aus Sicherheitsgründen auch regelmäßige Updates empfohlen. Von #WannaCry betroffen sind etwa nur Systeme, die das jüngste Update von Microsoft, das im März erschienen war, noch nicht eingespielt hatten.

Dazu zählen aber auch zahlreiche Krankenhäuser, deren Rechner noch mit Windows XP laufen - für das es bekanntlich ohne teure Service-Verträge keine Updates mehr gibt. Microsoft hat jetzt aufgrund der „potentiellen Auswirkungen“ von #WannaCry – es werden noch weitere, ähnliche Folgeangriffe dieser Art erwartet – die Updates auch für Windows XP bereitgestellt.

Schulungsprogramm

Der C3W geht allerdings noch einen Schritt weiter: „Es braucht ein Schulungsprogramm für jeden, um auf die Wichtigkeit von Updates, richtiges Verhalten im "Normalbetrieb" sowie auch im Notfall zu lernen. Es muss auf die Gefahren von Werbebannern, unbekannten PDFs, Office-Dokumenten und Mail-Anhängen aller Art hingewiesen werden.“ Diese Schulungsmaßnahmen seien mindestens alle sechs Monate zu wiederholen. „So wie man als Kind lernt, eine Fahrbahn erst nach dem Schauen in alle Richtungen zu betreten und keine Schokolade von Fremden zu nehmen, so muss auch richtiges Verhalten im Internet beigebracht werden.“

Kommentare