Sicherheit oder Leistung: Was ZombieLoad für die User bedeutet

Dieser Artikel ist älter als ein Jahr!

Wieder einmal sorgt eine Sicherheitslücke, die in zahlreichen modernen Prozessoren zu finden ist, für Schlagzeilen. Nach Spectre, Meltdown und Foreshadow darf sich der US-Konzern Intel nun mit ZombieLoad herumschlagen. Dass das Krisenmanagement bei Intel in den vergangenen 18 Monaten deutlich besser geworden ist, zeigt die effiziente Kommunikation rund um diese brisante Veröffentlichung. Doch obwohl Updates rasch parat standen, bleiben für Konsumenten nach wie vor viele Fragen offen. Die futurezone liefert die wichtigsten Antworten.

Was ist

ZombieLoad?

ZombieLoad ist eine sogenannte Seitenkanalattacke, die sich die Funktionsweise moderner Prozessoren zunutze macht, um Daten auszulesen, die eigentlich geschützt sein sollten. Ein Angreifer könnte so beispielsweise unbemerkt überwachen, was der Nutzer eingibt, um etwa an Passwörter und andere heikle Daten zu gelangen.

Dazu muss man zunächst verstehen, wie ein Prozessor Daten handhabt. Um das Ausführen von Programmen zu beschleunigen, setzt man auf die sogenannte „Speculative execution“ (spekulative Ausführung). Dabei nutzt der Prozessor Phasen aus, in denen dieser nicht vollständig ausgelastet ist, und führt Berechnungen durch, von denen er erwartet, dass diese später benötigt werden. Um die Berechnungen durchführen zu können, lädt sich der Prozessor auch Daten in verschiedene Zwischenspeicher.

Zahlreiche Sicherheitsforscher, unter ihnen auch drei Experten der TU Graz, haben nun festgestellt, dass die Daten aus diesem Zwischenspeicher kurzzeitig ziellos offenliegen, wenn der Prozessor einen Fehler während der Berechnung feststellt. So kam auch der Name ZombieLoad zustande: Die Daten „laufen kopflos durch die Gegend“, ähnlich wie hirntote Zombies.

Ein Angreifer kann diese Fehler auch erzwingen, wodurch die eigentlich geschützten Daten sichtbar werden. Besonders gut funktioniert diese Angriffsmethode, wenn die Intel-Technologie Hyper-Threading zum Einsatz kommt. Dabei werden auf einem Prozessor-Kern bis zu zwei Aufgaben, sogenannte Threads, gleichzeitig abgearbeitet, was Berechnungen erheblich beschleunigt. Da sich die beiden Threads aber auch viel Infrastruktur, unter anderem die Zwischenspeicher, teilen, klappt hier ZombieLoad deutlich besser.

Gab es so etwas nicht einmal schon?

Bereits Anfang 2018 sorgten

Meltdown und Spectre (an deren Entdeckung ebenfalls die Forscher der TU Graz beteiligt waren) für Schlagzeilen. Insbesondere Meltdown weckt Erinnerungen an ZombieLoad: Auch dort wurde eine Intel-Technologie ausgenutzt, um eigentlich geschützten Speicher auszulesen. Im Gegensatz zu ZombieLoad waren bei Meltdown aber auch gezielte Attacken möglich. Auch hier musste mit einem Update nachgebessert werden, das die Leistung der Prozessoren in einigen Situationen erheblich reduzierte.

Damit war es aber noch nicht vorbei. Im August wurde mit Foreshadow eine weitere Lücke aufgedeckt, die eine Intel-Eigenentwicklung betrifft. Intels Software Guard Extensions (SGX) sollten eigentlich gewisse Speicherbereiche des Prozessors in sogenannte Enklaven unterteilen, um unerlaubten Zugriff über den spekulativen Zugriff zu verhindern. Mehrere Sicherheitsforscher fanden einen Weg, dennoch auf den geschützten Speicher zuzugreifen. Auch hier besserte man mit Updates nach, die die Leistung der Prozessoren reduzierte.

Wurden auch andere

Sicherheitslücken entdeckt?

Ja, neben ZombieLoad wurden auch vier weitere Sicherheitslücken mit den Namen RIDL, Fallout, Store-to-Leak-Forwarding und Yet Another Meltdown offengelegt.

Während Store-to-Leak-Forwarding eine Angriffsmethode beschreibt, die Meltdown-ähnliche Attacken trotz entsprechender Sicherheitsupdates ermöglicht, funktionieren RIDL und Fallout ähnlich wie ZombieLoad, variieren aber in der Anwendung und betroffenen Geräten. Intel fasst RIDL und Fallout unter dem deutlich harmloseren Begriff Microarchitectural Data Sampling (MDS) zusammen.

Wie gefährlich ist ZombieLoad?

Die bislang beschriebenen Angriffsmethoden für ZombieLoad weisen zahlreiche Einschränkungen auf. So können Angreifer derzeit lediglich Daten auslesen, aber nicht verändern. Zudem kann man nicht bestimmte Speicheradressen auslesen, beispielsweise um gezielt nach einem Passwort oder eingegebenen URLs zu suchen. Die Sicherheitsforscher beschreiben aber in einer Methode, wie ein Angreifer zumindest den Lauschangriff effektiver gestalten und beispielsweise nur bestimmte Anwendungen überwachen kann.

Die Sicherheitsforscher und auch Intel weisen darauf hin, dass es bislang keinen nachgewiesenen Fall gibt, in dem die Sicherheitslücke zum Einsatz kam. Dass das für immer so bleibt, kann man aber nicht garantieren. Alexander Riepl von CERT.at (Computer Emergency Response Team Austria) warnt in einem Blogbeitrag, dass ihm eine aktuelle Sicherheitslücke im RDP-Protokoll, das für den Fernzugriff auf Computer zum Einsatz kommt, deutlich mehr Kopfzerbrechen bereite als die nun aufgedeckten Prozessor-Sicherheitslücken.

Besonders ärgerlich ist die Sicherheitslücke für Betreiber von Cloud-Infrastruktur. Da sich dort viele Kunden eine physische Maschine teilen, die durch Virtualisierung aufgeteilt wird, könnten Angreifer potenziell Daten abgreifen. Datenzentren geht zudem durch die Updates und das Deaktivieren von Hyper-Threading wertvolle Rechenleistung verloren, die wohl nur durch weitere Investitionen ausgeglichen werden kann.

Welche Geräte sind betroffen?

Laut den Sicherheitsforschern sind alle Intel-Prozessoren seit 2011 betroffen. Intel hat eine Support-Seite eingerichtet, auf der erklärt wird, wie man betroffene Modelle identifiziert und ob Software-Updates erforderlich sind. Prozessoren von anderen namhaften Herstellern, beispielsweise AMD und IBM, sollen nicht betroffen sein.

Intel-Core-Prozessoren ab der achten Generation sind nicht mehr von ZombieLoad betroffen

© Intel

Laut Intel habe man die Sicherheitslücke in der aktuellen achten und neunten Generation der Core-Prozessoren (erkennbar an der ersten Zahl der Modellnummer, die mit 8 oder 9 beginnt) bereits behoben. Auch die kürzlich angekündigten Server-Prozessoren der Xeon-Reihe (Cascade Lake SP) sind nicht mehr betroffen.

Android- und iOS-Nutzer müssen sich keine Sorgen machen. Prozessoren mit der ARM-Architektur, die üblicherweise bei Smartphones und Tablets zum Einsatz kommen, sind nach derzeitigem Stand nicht betroffen und benötigen keine Updates. Lediglich einige wenige Smartphones, die zwischen 2012 und 2015 produziert wurden, könnten betroffen sein. In einigen Geräten von Asus, Dell und anderen Herstellern wurden in diesem Zeitraum Intels Atom-SoCs verbaut, die durchaus für ZombieLoad anfällig sind. Google bittet betroffene Kunden, sich an den Geräte-Hersteller zu wenden.

Wie kann man sich davor schützen?

Intel war nach eigenen Angaben die Sicherheitslücke bereits seit mehreren Monaten bekannt, als sie die Sicherheitsforscher im April warnten. Daher hatte der CPU-Hersteller ausreichend Zeit, entsprechende Updates vorzubereiten. Das Problem: Intel kann diese sogenannten Microcode-Updates nicht an alle betroffenen Geräte selbst verteilen, sondern ist dabei auf die Hardware-Hersteller sowie die Entwickler von Betriebssystemen wie

Windows, macOS und Linux angewiesen.

Microsoft hat bereits mehrere Updates für Windows 10, Windows Server und SQL Server veröffentlicht und bittet Nutzer, Hyper-Threading und Speculative Execution manuell zu deaktivieren. Mithilfe eines PowerShell-Skripts können Windows-Nutzer manuell überprüfen, ob ihnen das erfolgreich gelungen ist. Auch die Browser Internet Explorer und Edge sollen mit geplanten Updates künftig gegen die Sicherheitslücken geschützt werden.

© REUTERS / SHANNON STAPLETON

Apple, das mit macOS derzeit die Nummer zwei der meistverwendeten Desktop-Betriebssysteme stellt, hat ebenfalls entsprechende Updates veröffentlicht. Mit macOS Mojave 10.14.5 sowie dem Security Update 2019-003 für High Sierra und Sierra sollte man auf der sicheren Seite sein. Das bereits vier Jahre alte macOS 10.11 El Capitan erhält keine Sicherheitsupdates mehr. Auch Apple rät Nutzern, die ihre Geräte für sensible Aufgaben nutzen, Hyper-Threading zu deaktivieren und stellt eine entsprechende Anleitung hierfür bereit. Das empfiehlt sich vor allem für einige Geräte, die vor 2011 produziert wurden. Für diese konnte Intel bislang keine Microcode-Updates bereitstellen.

Die Linux-Community hat ähnlich rasch reagiert und am Donnerstagabend die Kernel-Versionen 5.1.2 und 5.0.2 veröffentlicht, die Schutzfunktionen können über einen neuen Kernel-Parameter gesteuert werden. Dabei stellte Greg Kroah-Hartman, verantwortlich für Stable-Versionen des Linux-Kernels, bereits zahlreiche weitere Updates in Aussicht. „Die Chancen stehen gut, dass wir in den kommenden Wochen viele kleine Dinge reparieren müssen, wenn sich diese Updates auf echter Hardware und Lastsituationen bewähren müssen“, schreibt Kroah-Hartman. „Wie ich es schon vor einem Jahr gesagt habe, Intel schuldet wieder einmal sehr vielen Menschen ein paar Runden, nachdem wir ihre Hardware-Fehler in unserer Software beheben mussten.“ Neben der Stable-Branches haben auch zahlreiche Langzeit-Versionen Updates erhalten, die in den kommenden Wochen in allen großen Distributionen Anwendung finden dürften. Red Hat, SUSE und Canonical ( Ubuntu) haben bereits entsprechende Updates angekündigt.

Google hat Hyper-Threading in seinem Desktop-Betriebssystem Chrome OS bereits Anfang Mai deaktiviert. Das Update auf Chrome OS 74 beinhaltete diese Maßnahme, mit Chrome OS 75 will man weitere Sicherheits-Updates nachliefern.

Zahlreiche Cloud-Anbieter, unter anderem Amazon Web Services, Digital Ocean, Microsoft Azure und Google Cloud Platform, haben bereits ihre Kunden gewarnt, dass diese die Software auf ihren Cloud-Instanzen nach Möglichkeit aktualisieren sollen, um vor der Sicherheitslücke geschützt zu sein.

Geht durch die Patches nun auch wieder Leistung verloren?

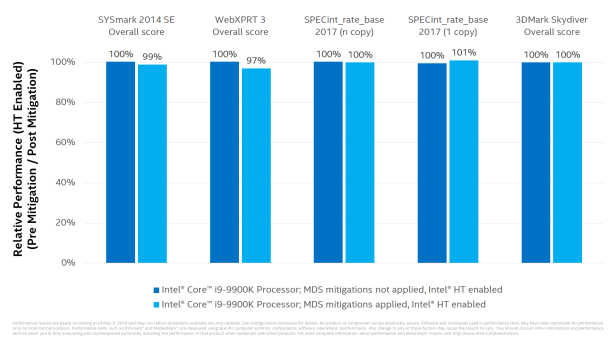

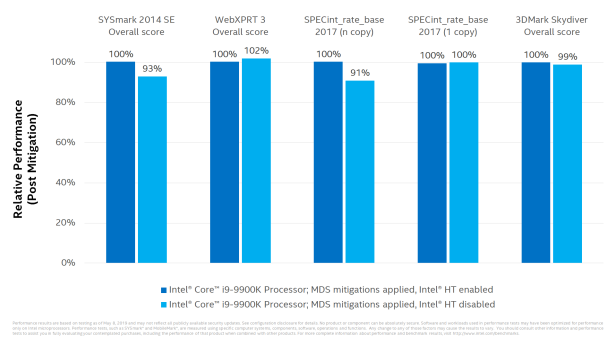

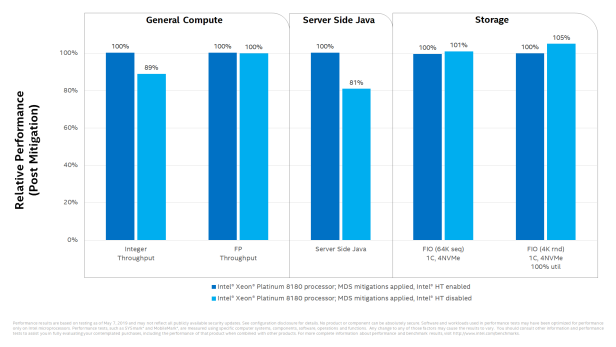

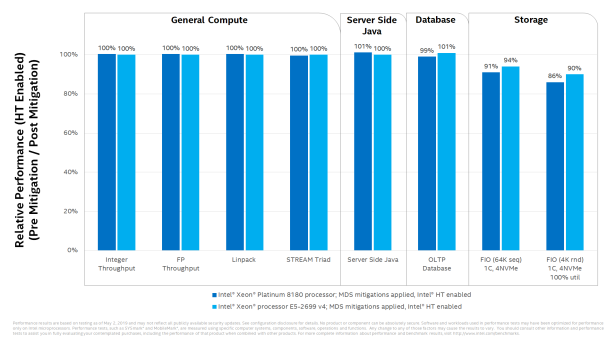

Schenkt man Intel Glauben, geht durch die Patches nicht wesentlich viel an Leistung verloren. Der Hersteller veröffentlichte am Dienstagabend Ergebnisse von internen Tests, wonach die Leistung nahezu gleichblieb oder geringfügig um ein bis drei Prozentpunkte sank. Auch das Deaktivieren von Hyper-Threading, das in gewissen Situationen bis zu 40 Prozent mehr Leistung bringen kann, habe im Alltag kaum Auswirkungen, verspricht der US-Konzern, und belegt das mit Benchmarks. Lediglich Datenzentren dürften durch das Deaktivieren des Hyper-Threading wesentliche Einbußen verzeichnen.

Da es sich um interne Tests handelt, sollten diese Zahlen mit Vorsicht genossen werden. Intel nutzte vor allem nur die leistungsfähigsten Varianten seiner aktuellen Prozessoren, beispielsweise das Octacore-Modell i9-i9900K, die nur geringfügig von Hyper-Threading profitieren. Wie sich der Wegfall der Funktion auf ältere Modelle mit weniger Kernen auswirkt, ist unklar. Apple versichert, dass zumindest die aktuellen Sicherheits-Updates für macOS und Safari die Leistung nicht beeinträchtigen. Gleichzeitig räumt man aber auch ein, dass durch das Deaktivieren von Hyper-Threading bis zu 40 Prozent der Leistung verlorengehen könnten. Andere Hersteller äußern sich derzeit nicht direkt zu möglichen Leistungseinbußen, sondern verweisen auf den Sicherheitsfaktor.

Grundsätzlich machen aber viele Support-Einträge den Eindruck, als müsse man sich künftig entscheiden: Sicherheit oder Geschwindigkeit. Darauf weisen auch die Entwickler des beliebten Hypervisor Xen hin. Schutz vor Überwachung könne nur gewährleistet werden, wenn Hyper-Threading vollständig deaktiviert und alle verfügbaren Updates installiert wurden.

Kommentare