Wenn die Physik zur Sicherheitslücke wird

Dieser Artikel ist älter als ein Jahr!

Üblicherweise machen sich Eindringlinge in Computersysteme Fehler in der Software zunutze. Eine weitaus gefinkeltere Methode ist allerdings die physikalische Manipulation der Hardware, die kaum zu entdecken und besonders schwer zu bekämpfen ist. Auf der Usenix-Konferenz, die im August in Texas stattgefunden hat, haben Hacker zwei neue derartige Angriffe präsentiert, wie Wired berichtet. Beide basieren auf der "Rowhammer"-Schwachstelle, die von Google-Forschern erstmals beschrieben wurde. Dabei wird auf einem Computer ein Programm ausgeführt, das wiederholt dieselbe Stelle des Arbeitsspeichers, in diesem Fall des dynamischen RAM, wiederbeschreibt. Durch dieses "Hämmern" (daher der Name) kommt es irgendwann zu einem überschwappen der Spannung in der betroffenen Reihe von Speichertransistoren auf die Nachbarreihe, wo durch den unvorhergesehenen Stromfluss ein Bit geschalten wird, also von 0 auf 1 oder umgekehrt umspringt.

Dieses über die Hardware geschaltete Bit können Angreifer nutzen, um sich weitreichenden Zugang zum System zu verschaffen. Forscher haben demonstriert, dass der Angriff auch in der Praxis bei Laptops funktioniert und sogar über in einem Browser ausgeführten Javascript-Code initialisiert werden kann. Die auf der Usenix präsentierten Variationen gehen noch einen Schritt weiter. Ein US-Forscherteam hat die Technik verwendet, um die Virtualisierungssoftware Zen zu knacken, die auf vielen Servern verwendet wird, um virtuelle Maschinen aufzusetzen, die dann etwa an Kunden vermietet werden können. Mit dem Rowhammer-Ansatz konnten die Forscher aus den virtuellen Maschinen ausbrechen und die Kontrolle über den Server übernehmen. Ein anderes Forscherteam aus Belgien und den Niederlanden hat gezeigt, dass über gemeinsam genutzten Speicher von virtuellen Maschinen - eine gängige Praxis - auch andere virtuelle Systeme auf derselben physischen Hardware manipuliert werden können.

Erst der Anfang

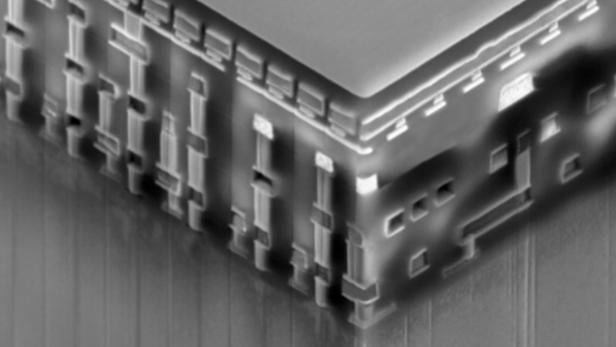

Andere Wege, physikalische Eigenschaften von Hardware zu nutzen, um Systeme zu korrumpieren, sind ebenfalls seit längerem bekannt. So lassen sich etwa über die Strahlung, die ein Rechner abgibt, Verschlüsselungscodes aus der Ferne extrahieren. Auch durch Manipulation der Chips auf mikroskopischer Ebene lassen sich Systeme knacken. So haben Forscher gezeigt, dass durch Manipulation einer einzigen Transistorzelle auf einem Chip, mit dem Durchmesser von weniger als einem Tausendstel eines menschlichen Haares, eine Hardware-Hintertür geschaffen werden kann. Wird dann auf der betreffenden Maschine ein bestimmtes Programm ausgeführt, wird eine Rowhammer-Attacke ausgelöst, die Zugang zum System schaffen kann. Zu entdecken ist so eine Manipulation praktisch überhaupt nicht.

Das bereitet Sicherhetsforschern Sorgen, weil solche Schwachstellen auch nicht mit einem Software-Update behoben werden können. Zudem erwarten Experten, dass solche Angriffe sich in zukunft häufen werden. Bislang gibt es noch verhältnismäßig wenig Forschung auf dem Gebiet. Im Fall von Rowhammer ist bereits eine Gegenmaßnahme angedacht: Durch die Kontrolle der Spannung in den Speichermodulen könnten solche Angriffe verhindert werden. Für eine Vielzahl noch nicht entdeckter Hardware-Schwachstellen werden Hacker und Forscher aber erst Gegenmaßnahmen entwickeln müssen.

Kommentare