sec4dev: Die wichtigsten Security-Tipps für Softwareentwickler

Dieser Artikel ist älter als ein Jahr!

„Auf den Security-Konferenzen werden immer nur die neuesten Hacks vorgestellt, auf den Softwareentwicklungskonferenzen werden die neuesten Tools vorgestellt, aber es gab bisher nichts, was diese beiden Bereiche verbindet“, erzählt

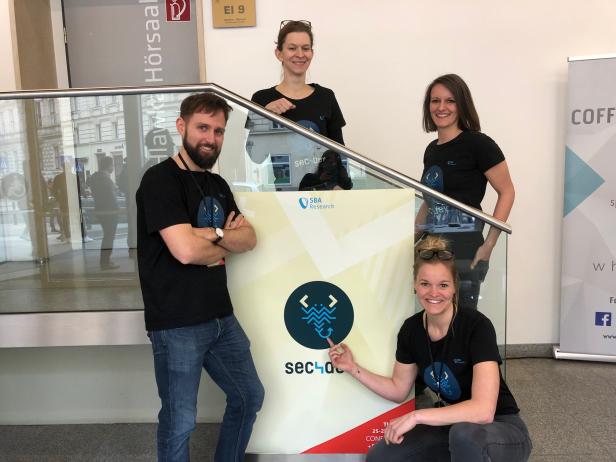

Thomas Konrad von SBA Research im Gespräch mit der futurezone. Ein kleines Team von SBA Research (Julia Pammer, Stephanie Jakoubi, Thomas Konrad und Yvonne Poul) hat mit der sec4dev die erste Konferenz in Österreich auf die Beine gestellt, die diese beiden Bereiche miteinander verbindet.

„Es wird immer mit Fingerzeig erwähnt, dass Security früh in den Entwicklungsprozess eingebunden werden muss, aber Tipps für die Umsetzung bekommt man selten. Wir wollen den Teilnehmern etwas mitgeben. Tipps und Tricks die sie gleich anwenden können“, erklärt Stephanie Jakoubi vom sec4dev-Konferenzteam.

Security gleich mitdenken

Der erste Tipp kommt von Konrad: „Man sollte einfach früher anfangen, über Security nachzudenken und die beiden Welten zusammenwachsen lassen. Ein guter Softwareentwickler ist dann gut, wenn er auch über das Thema Security Bescheid weiß. Das muss eine Welt werden. Dazu sollte man Spaß am Thema Hacking entwickeln, das ist auch förderlich für die Softwareentwicklung“, rät Konrad jungen Entwicklern.

Yvonne Poul, Julia Pammer, Thomas Konrad und Stephanie Jakoubi vom sec4dev Team.

© Barbara Wimmer

Aus Fehlern anderer lernen

Der belgische IT-Consultant Philippe De Ryck lieferte in einem Workshop sowie einem Vortrag zahlreiche praktische Tipp für Webentwickler. Man dürfe nie vergessen, dass HTTP immer noch das Standardprotokoll in Browsern ist und deshalb solle man die gezielte Weiterleitung mittels Konfiguration auf HTTPS nicht vergessen, rät De

Ryck zu Beginn.

Ansonsten könne man großteils aus Fehlern lernen, die andere Firmen bereits begangen haben, so De Ryck. So war es etwa auf der T-Mobile-Website möglich, lediglich durch Kenntnis der Telefonnummer Accountdaten der jeweiligen Person abzurufen. „Das ist ein sehr beliebter Fehler, den viele bei der Webentwicklung machen. Wenn man den Identifier – also die Telefonnummer – kennt, kann man dann etwa auf Bilder oder andere Inhalte fremder Personen zugreifen“, so De Ryck. Das habe mit einer fehlenden, richtigen Autorisierung zu tun und müsse bei der Entwicklung unbedingt beachtet werden, sagt der Experte.

Ein anderer, häufiger Fehler sei etwa, dass Entwickler vergessen, das „Ausprobieren“ von Passwörtern technisch zu verhindern. „Das geht schnell, mit einer einfachen Codezeile, man darf es nur nicht vergessen!“

Maha Sounble

© Barbara Wimmer

Daten anonymisieren

Die Datenexpertin

Maha Sounble erzählte in ihrem Vortrag über das Anonymisieren von Daten, dass es auch hilfreich sei, Daten zu pseudonymisieren und anonymisieren. „Das ist keine Rocket Science und kann präventiv sehr wirkungsvoll sein, um Daten zu schützen und Auswirkungen von Data Breaches zu vermeiden“, so Sounble.

„Das sind Hausaufgaben, die jedes Unternehmen betrifft“, erzählt die Expertin im Gespräch mit der futurezone. „Wenn man sich einmal ein gutes, grundlegendes Konzept überlegt hat und das wirklich gut umsetzt, verringert man seine Angriffsfläche für Attacken massiv.“

Als „ultimativen Tipp“ für Entwickler hat sie diesen parat: „Entwickler merken es, wenn sie mit Produktivdaten entwickeln. Software-Tester merken es ebenfalls. Das sind Dinge, die nicht vorkommen sollten, weil sie nicht sinnvoll sind. Als Entwickler sollten die Alarmglocken läuten, wenn man mit Daten wie Namen arbeitet“, heißt es.

Felix von Leitner

© Barbara Wimmer

Ganzheitliche Analyse

Der IT-Consultant und Blogger Felix von Leitner aka Fefe empfiehlt jedem, sich zu Beginn die Frage zu stellen, was man eigentlich erreichen will und im Anschluss das Bedrohungsszenario durchzudenken. „Was wollen wir nochmal schützen? Die Daten“, sagte er in seinem Talk, nachdem er Software-Entwickler mit Drogenabhängigen verglichen hatte, die vom schnellen Erfolg abhängig seien. „Diese Frage soll man sich immer wieder stellen.“

Tobias Zillner von Alpha Strike Labs sieht das ähnlich wie Fefe und fügt im Gespräch mit der

futurezone hinzu: „Wenn man weiß, was man schützen will, kommt man leichter dort hin, seine Ressourcen auf die wirklich essentiellen Probleme zu fokussieren, um keine Pseudoaktivitäten zu machen. Oft wird viel gemacht, das am Ende gar nichts bringt. Eine ganzheitliche Bedrohungsanalyse ist wichtig.“

Praxisnahe beschreibt er dies folgendermaßen: „Einer sagt, er entwickelt die App, der zweite macht die Server-Konfiguration, der dritte das Device. Aber am Ende braucht man eine Lösung und ein Sicherheitskonzept für das Ganze.“

Die sec4dev-Konferenz fand Ende Februar drei Tage lang am Campus der TU Wien statt. Rund 100 Personen aus zahlreichen Unternehmen nahmen daran teil.

Dieser Artikel ist im Rahmen einer bezahlten Kooperation zwischen futurezone und dem Kuratorium Sicheres Österreich (KSÖ) entstanden.

Kommentare