Android-Werksrücksetzung löscht Daten nicht vollständig

Dieser Artikel ist älter als ein Jahr!

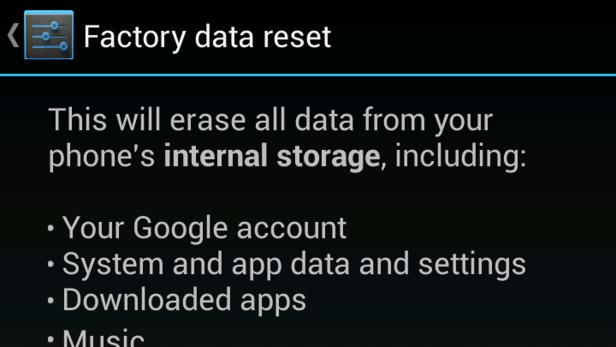

Laut Forschungsergebnissen der Universität Cambridge dürfen Android-Nutzer ihre Daten nicht in Sicherheit wiegen, wenn sie ihr Smartphone oder Tablet auf Werkseinstellungen zurückgesetzt haben. Das so genannte "factory reset", das oftmals verwendet wird, wenn alte Smartphones ausgemustert werden, löscht Nutzerdaten nicht vollständig. Die Forscher schätzen, dass bei rund 500 Millionen Geräten Speicherpartitionen mit sensiblen Daten nicht vollständig gesäubert werden. Bei rund 630 Millionen Geräten ließen sich wahrscheinlich Daten von internen SD-Karten, auf denen meist Bilder und Videos gespeichert sind, rekonstruieren.

Passwörter, Kontakte, Dokumente

Bei 80 Prozent aller Geräte können so genannte Master-Token, die Android zur Verknüpfung mit dem Google-Konto des Nutzers verwendet, wiederhergestellt werden, nachdem eine Zurücksetzung auf die Werkseinstellungen durchgeführt wurde. Die Forscher gehen davon aus, dass trotz "factory reset" Passwörter, Kontakte, Dokumente, Bilder, Videos, Textnachrichten oder Zugangsdaten zu Social Networks rekonstruiert werden können.

"Das ist eine unglaubliche Zahl an Geräten, die hier offenliegen", kommentiert der Computerwissenschaftler Kenn White die Ergebnisse der Uni Cambridge gegenüber Ars Technica. In ihrem Test haben die Forscher 21 verschiedene Android-Smartphones von fünf verschiedenen Herstellern getestet. Die Geräte verwendeten Android-Versionen von 2.3 bis 4.3. Bei keinem einzigen Gerät konnten gar keine Daten nach einem "factory reset" rekonstruiert werden.

Fehlerquelle Redundanz

Einer der Gründe für die Sicherheitslücke liegt in der Redundanz von Flash-Speichern. Diese besitzen überschüssige Speicherplätze zur Absicherung, die dem Betriebssystem nicht mitgeteilt werden. "Du speicherst keine Daten, sondern eine probabilistische Annäherung deiner Daten", schreiben die Forscher. Die komplette Löschung aller Datenfragmente ist eine schwierige Aufgabe.

Verschlüsselung meist wirkungslos

Eine Funktion, die vermeintliche Sicherheit verspricht, ist bei der Rekonstruktion der Daten offenbar völlig wirkungslos: Die vollständige Speicherverschlüsselung. Der Speicherplatz, auf dem der Schlüssel dafür gelagert wird, wird bei der Rücksetzung auf Werkseinstellungen nämlich nicht gelöscht. Wenn Angreifer das vom Nutzer verwendete Passwort knacken, können sie die nicht gelöschten weiteren Datenfragmente auslesen.

Vierstellige PIN-Codes stellen dabei nur eine geringe Hürde dar. Sie können in wenigen Sekunden geknackt werden. Bei längeren Passwörtern kann die Aufgabe einige Stunden bis Tage in Anspruch nehmen. Werden sehr komplizierte Passwörter, inklusive Groß- und Kleinschreibung, Zahlen und Symbolen, verwendet, so sind Angreifer theoretisch jahrelang damit beschäftigt. Allerdings muss der Nutzer dieses komplizierte Passwort auch bei jedem Entsperrvorgang eingeben. Den Aufwand tut sich kaum jemand an.

Gerätehersteller am Zug

Apps, die die vollständige Löschung eines Speichers, etwa im Falle eines Diebstahls, versprechen, schneiden in der Untersuchung der Uni Cambridge ebenfalls schlecht ab. Laut den Forschern liegt es an den Geräteherstellern, den Prozess zu verbessern. Eingeräumt wird allerdings, dass nur bis Android-Version 4.3 getestet wurde. Ob aktuellere Android-Versionen von dem Problem betroffen sind, wurde nicht untersucht.

Kommentare