FAQ: Alles was zur #NoPetya-Attacke bis jetzt bekannt ist

Dieser Artikel ist älter als ein Jahr!

Bereits zum zweiten Mal binnen kurzer Zeit gab es einen weltweiten Cyberangriff, bei dem zahlreiche

Computer weltweit lahmgelegt worden sind. Die dafür eingesetzte Schadsoftware ist nach Einschätzung von Experten allerdings gefährlicher als der Erpressungstrojaner WannaCry Mitte Mai, auch wenn sich die Schadsoftware langsamer verbreitet.

Was passiert bei dem Angriff?

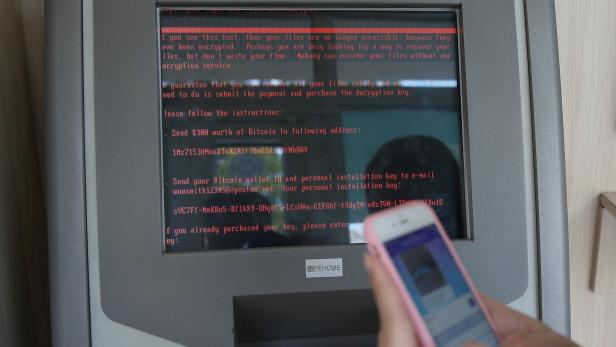

Eine Schadsoftware infiziert die Computer ihrer Opfer mit sogenannter Ransomware. Die Opfer werden von ihren Rechnern ausgesperrt und können nicht mehr auf die Daten zugreifen. Die vermeintlichen Erpresser verlangen Lösegeld.

Was steckt dahinter?

Beim Ausbruch der Attacke glaubte man, dass dafür ein Trojaner namens „Petya“ adaptiert worden war. Doch neue Untersuchungen von Sicherheitsforschern ergeben, dass ein neuer Trojaner dahinter steckt und bezeichnen die

Schadsoftware daher als „NoPetya“. Die neue Variante verwendet die Erpressung auch nur als Vorwand.

Was wollen die Angreifer?

Der oder die Erpresser fordern zur Wiederherstellung infizierter Computersysteme 300 Dollar Lösegeld, zu zahlen in der Digitalwährung Bitcoins. Es wird aber von Experten davon ausgegangen, dass die Angreifer vor allem Chaos und politische Unruhe erzeugen wollten. Die Lösung für die Freischaltung der Daten wurde nämlich äußerst schlecht konzipiert. Das Geld sollte nur auf ein bestimmtes Konto fließen. Die dazugehörige Mail-Adresse ist mittlerweile gesperrt. Außerdem können die Angreifer die Daten gar nicht entschlüsseln, wie Sicherheitsforscher am Donnerstag rausgefunden haben. Betroffene sollten daher auf gar keinen Fall zahlen.

Wer war/ist betroffen?

Die IT-Sicherheitsfirma Malwarebytes verzeichnete bis Mittwoch rund 18000 Infektionen in über 60 Ländern. Zu den betroffenen Unternehmen zählen der Nivea-Hersteller Beiersdorf und die dänische Reederei Maersk, bei der Terminals in mehreren Häfen ausfielen. Außerdem wurden vor allem Firmen und öffentliche Einrichtungen in der

Ukraine hart getroffen. Ebenfalls betroffen waren die Deutsche Post und Metro, deren IT-Systeme in der Ukraine attackiert wurden.

Von dem Angriff betroffen waren auch der größte russische Ölproduzent Rosneft, der US-Pharmakonzern Merck, der Werbegigant WPP, die französische Bahn SNCF und der Lebensmittel-Riese Mondelez („Milka“, „Oreo“). An der Ruine des Katastrophen-Atomkraftwerks Tschernobyl in der Ukraine musste die Radioaktivität nach dem Ausfall von Windows-Computern manuell gemessen werden. Jüngstes Opfer ist eine Schokoladen-Fabrik von Cadbury in Australien, wo die Produktion nach dem Angriff gestoppt wurde.

Was ist mit Österreich?

Dem

Bundeskriminalamt wurden bisher drei Fälle in Österreich gemeldet. Dabei handelt es sich um internationale Unternehmen mit Firmensitz in Österreich. Derzeit gibt es keine Meldepflicht für Unternehmen. Der Schaden geht dabei laut dem Bundeskriminalamt in die Millionenhöhe. Alle gemeldeten Fälle werden zentral von einer Sonderkommission Clavis im Cybercrime-Competence-Center übernommen. Die Soko Clavis bearbeitet diese und steht im internationalen Kontakt mit den ermittelnden Behörden anderer Staaten und mit Europol.

Wer steckt dahinter?

Es wird von einem politisch motivierten Angriff ausgegangen. Der Cyberangriff hat seinen Ursprung in der Ukraine, wo er sich über ein manipuliertes, automatisiertes Update einer Steuersoftware verbreitet hat, die dort praktisch jeder nutzt.

Was unterscheidet NoPetya von

WannaCry?

Der Trojaner hat sich zumindest zum Teil über dieselbe Sicherheitslücke in älterer Windows-Software verbreitet wie WannaCry. Die Windows-Schwachstelle wurde ursprünglich vom US-Abhördienst NSA ausgenutzt. Anders als bei WannaCry werden aber mehrere Schwachstellen in Windows-Systemen ausgenutzt. Bei WannaCry konnten infizierte Computer außerdem noch hochgefahren und Programme gestartet werden. Das ist bei der neuen Schadsoftware nicht möglich. Nach einem erzwungenen Neustart erscheint nur noch die Information, dass der Computer infiziert ist.

Welche Systeme sind gefährdet?

Durch die Wurm-Funktionalität sind alle Windows-Systeme gefährdet, die den MS17-010 Patch aus März/April 2017 noch immer nicht eingespielt wurden. Weiters sind alle Netzwerke akut gefährdet, die es erlauben, dass sich Benutzer mit lokalen Admin-Rechten am System anmelden, und Netzwerke, die über mehrere Maschinen hinweg gleiche Admin-Accounts verwenden, sagt CERT.at.

Was rät die Polizei, um sich vor derartigen Angriffen zu schützen?

Es hilft, regelmäßig Sicherheits-Updates zu installieren und Patches für System und Software einzuspielen. Nutzer sollten außerdem vorsichtig beim Öffnen von E-Mails sein, deren Absender sie nicht kennen. Keinesfalls sollten von derartigen Absendern unbekannte Dateianhänge geöffnet werden. Bei vermeintlichen "Rechnungen" sollten User besonders vorsichtig sein. Wichtig ist außerdem eine Strategie für Sicherheitskopien zu entwickeln. Das Backup-Medium darf keinesfalls permanent am selben Netz hängen. Weitere Polizei-Tipps findet ihr hier.

Was soll man tun, wenn man betroffen ist?

Das Backup einspielen. Das CERT.at und die Experten des Bundeskriminalamts raten dazu, keinesfalls Lösegeld zu zahlen. Privatnutzer und Firmen, die zahlen, finanzieren die Angreifer, die dadurch mehr Ressourcen haben, nach Schwachstellen zu suchen oder sie zu kaufen. Laut Alexander Riepl von CERT.at gibt es regelmäßig Ransomware-Fälle, bei denen nach erfolgreicher Zahlung keine Entschlüsselungstools bereit gestellt wurden. Bei CERT.at gibt es zudem weitere Tipps, um sich davor zu schützen.

Was kann man als einzelner Verbraucher tun?

Die Software immer auf dem neuesten Stand halten ist die absolute Mindestanforderung. Außerdem sollte man eine Firewall einsetzen, die den Datenverkehr überwacht - auch innerhalb des eigenen Netzwerks, damit ein Gerät nicht andere anstecken kann. Schließlich sollte man die jahrelangen Warnungen von Experten beherzigen, nicht übereilt auf unbekannte Links in E-Mails zu klicken.

Was sind die wichtigsten Erkenntnisse für die Zukunft?

1. Wenn kritische Sicherheitsupdates bereitgestellt werden, gehören sie zeitnahe installiert.

2. Keine Admin-Rechte für normale Nutzer.

3. Regelmäßige Backups sind essentiell.

4. Es braucht eine Verpflichtung zum Melden und Beheben von Sicherheitslücken, die auch für Geheimdienste und Staaten gilt.

Kommentare