"Phishing wird vom seltenen Anlass zum Tagesgeschäft"

Dieser Artikel ist älter als ein Jahr!

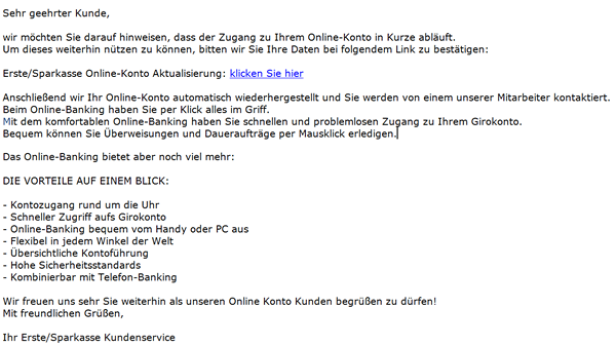

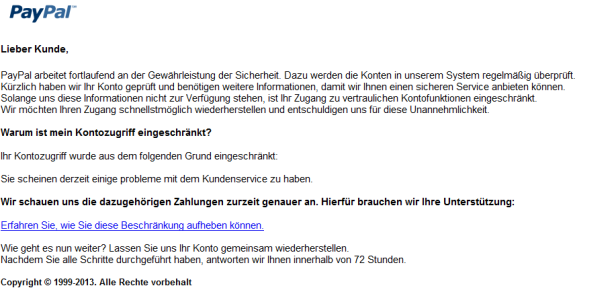

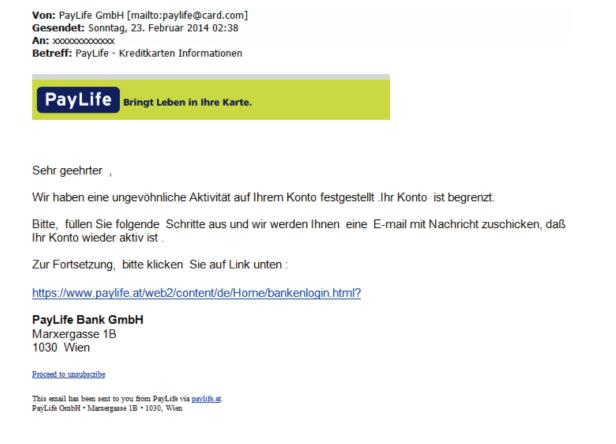

Phishing ist Fallenstellen im Internet und derzeit wieder stark im Kommen. Mit vertrauenswürdig klingenden Botschaften werden Internetnutzer dazu verleitet, Passwörter, persönliche Daten oder sogar Kontonummern preiszugeben, um sie danach zu bestehlen, zu betrügen oder zu erpressen. Derzeit werden durchschnittlich 41.738 neue Phishing-Webseiten pro Monat entdeckt. Die Anti-Phishing-Arbeitsgruppe (APWG), eine internationale Vereinigung von Behörden und Industrie, beobachtet einen deutlichen Aufwärtstrend. Einem Beobachter der heimischen Bankenbranche zufolge hat sich das Problem bei Österreichs Geldinstituten angeblich sogar vervielfacht.

Bankkunden besonders betroffen

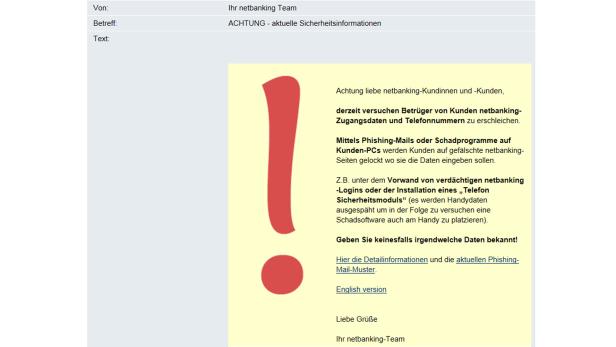

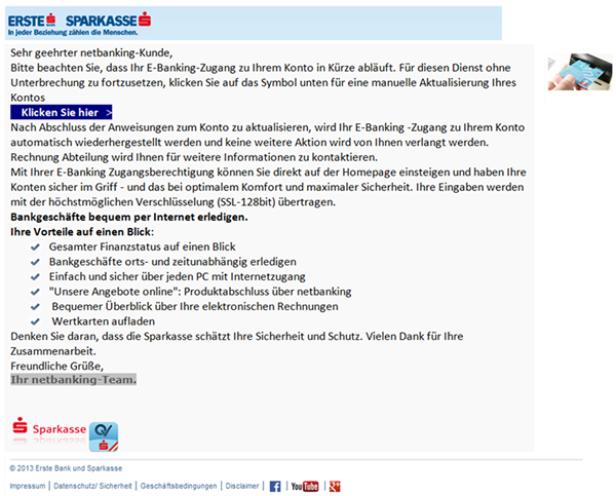

Banken und Bezahldienste (etwa PayPal) sind am häufigsten von Phishing betroffen. "Dass neue Phishing-Mails auftauchen, ist vom seltenen Anlass zum Tagesgeschäft geworden", sagt Günter Lazel, Produktmanager für das Netbanking bei der Erste Bank und Sparkassen. "Das Thema begleitet uns intensiver als noch vor einigen Monaten."

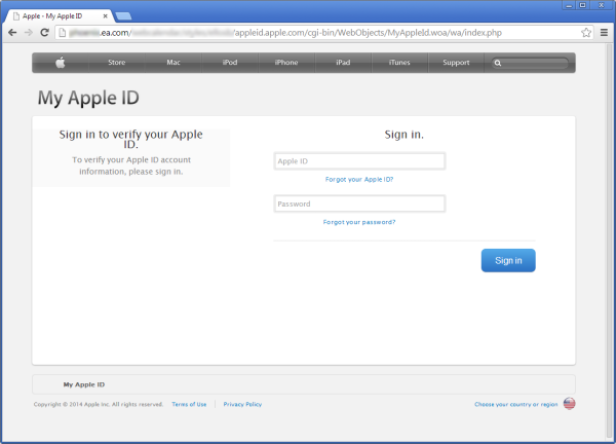

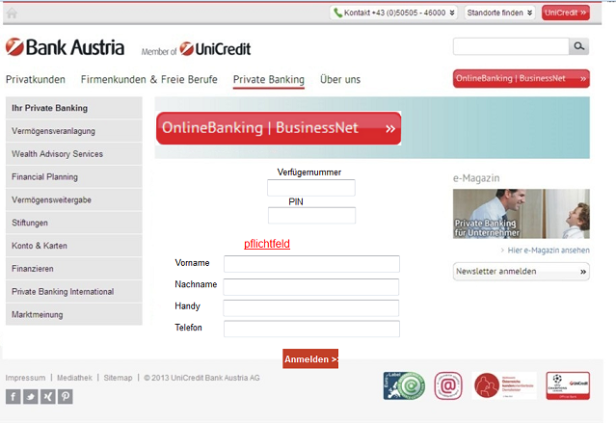

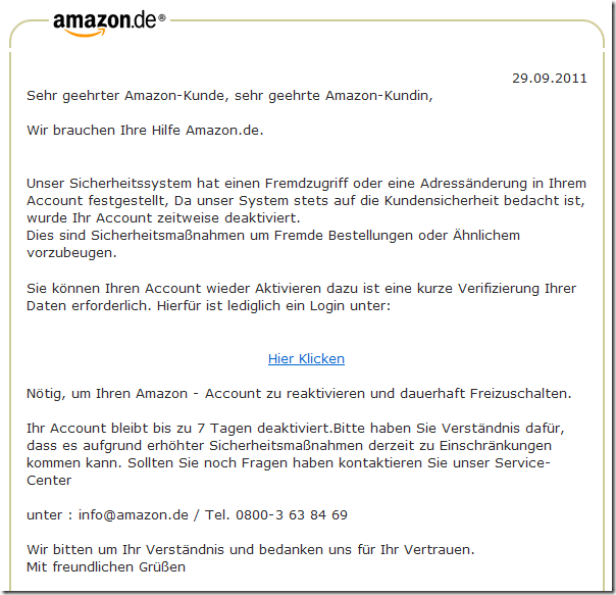

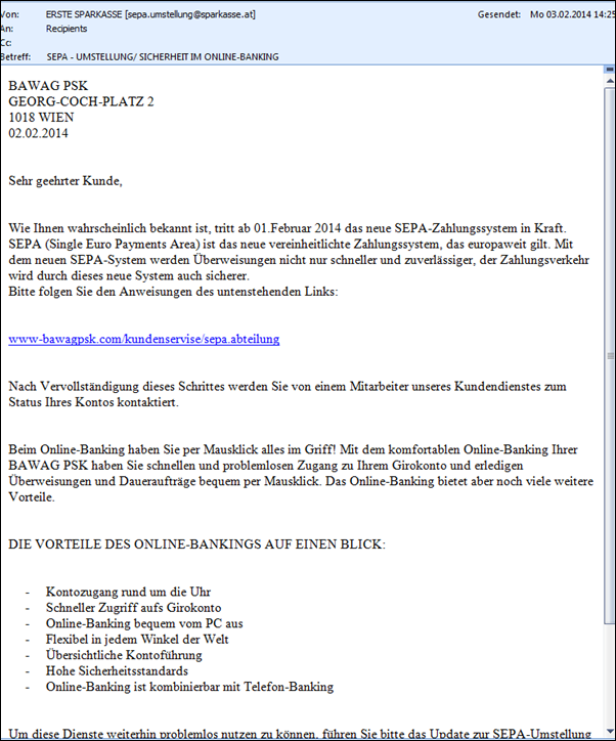

Bei Phishing denken viele vor allem an Spam-Mails, etwa solche, in denen man zur Eingabe seiner Online-Banking-Zugangsdaten aufgefordert wird, um sein Konto zu "bestätigen". Per E-Mail werden laut einem Bericht der Online-Sicherheitsfirma Kaspersky aber nur rund 12 Prozent aller Phishing-Angriffe durchgeführt. Der Rest aller Attacken erfolgt über den Webbrowser, etwa mit gefälschten Webseiten oder Social-Network-Nachrichten. Die meisten Phishing-Webseiten werden in den USA betrieben.

Cyberkriminelle erhoffen sich beim "Fischen" nach Opfern, einen möglichst großen Fang zu machen. "Phishing ist kein Groschengeschäft. Wenn man Konten leerräumt, ist der Gewinn sehr hoch. Der Einsatz ist vergleichsweise gering", sagt Alexander Mense, der Leiter des Instituts für Information Engineering & Security an der FH Technikum Wien. Der geringe Aufwand zeigt sich oft in schlechten Formulierungen und qualitativ minderwertigen Webseiten-Kopien, die leicht als Fälschungen erkannt werden können.

Aufwand steigt

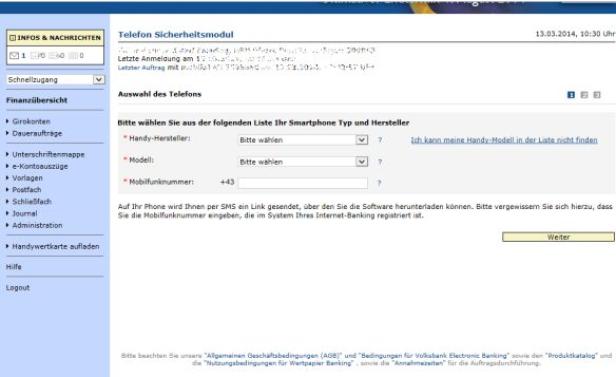

Wenn jedoch einmal ein Opfer "anbeißt", wird deutlich mehr Aufwand in manche Operationen gesteckt. Otmar Lendl, der Leiter des Computer Emergency Response Team Austria (CERT), berichtet etwa von geschickter technischer Manipulation mittels Schadsoftware: "Wenn der Bösewicht den PC des Kunden gekapert hat, kann er Banken-Webseiten so modifizieren, dass Kunden dazu aufgefordert werden, Software am Handy zu installieren. Die Angreifer kontrollieren dann nicht nur den Online-Banking-Zugang, sondern erhalten auch den per SMS verschickten mTAN-Code zur Buchungsfreigabe." Das Opfer hätte keine Chance, den Angriff zu erkennen. Sogar das meist vertrauensbildende "https"-Kürzel in der Adressleiste des Browsers wird ordnungsgemäß angezeigt.

Neben dem klassischen Phishing tritt auch immer öfter eine weitere Methode auf, die sich "Spearphishing" nennt. Dabei wird das Berufs- oder Privatleben eines Opfers erforscht, um eine möglichst personalisierte und vertrauenswürdige Tarnung zu errichten. Angreifer bedienen sich dabei etwa eines geknackten E-Mail-Kontos, um Phishing-Mails an alle Kontakte im Adressbuch zu versenden. Da es sich um die vermeintliche Mail eines Bekannten handelt, fallen weitere Opfer leichter auf den Trick herein. Auch wenn einige Adressaten nicht sofort einen verdächtigen Mail-Anhang öffnen, einige werden den Absender zumindest anrufen wollen. Zu dem Zweck wird die Telefonnummer in der Signatur geändert - die Anrufer landen bei einer Mehrwertnummer.

Wie trickreich Spearphishing-Angreifer vorgehen können, zeigt auch ein Beispiel, das Cisco unlängst enthüllt hat. Der Netzwerkausstatter hat ein Microsoft-Word-Dokument entdeckt, das als E-Mail-Anlage auffällig oft in den Mailboxen einiger Mitarbeiter von Banken, Rohstoff- und Edelstein-Unternehmen landete - manchmal genau dann, als diese tatsächlich ein Dokument per Mail erwarteten. Beim Öffnen des Dokuments wurde durch einen automatischen Makro-Vorgang ein Virus heruntergeladen und ausgeführt.

Industriespionage

Ende Juni warnte das FBI vor immer ausgefeilteren Tricks. Angreifer informieren sich immer öfter über die öffentlichen Social-Media-Profile ihrer Opfer über deren Lebensumstände, um ihre Angriffe zu personalisieren. Wenn ein Opfer Benachrichtigungen mit zutreffenden persönlichen Angaben erhält, fällt der Vertrauensaufbau leichter, die Wahrscheinlichkeit einer Antwort steigt.

Privatpersonen sind von Spearfishing seltener betroffen als Unternehmen. "Spearphishing erfordert einen immensen Aufwand, jedenfalls viel mehr als das Abarbeiten einer E-Mail-Liste. Der Nutzen muss deshalb auch höher sein. Bei einer Privatperson wird sich das eher nicht lohnen. Man braucht ein 'ordentliches' Ziel", meint Markus Zeilinger vom Department Sichere Informationssysteme der FH Hagenberg.

Otmar Lendl vom CERT ist überzeugt, dass der Hauptmotiv in den meisten Fällen nicht direkt Geld sein dürfte: "Da geht es nicht um klassische Bankeinbrüche, sondern um das Ausspionieren eines Unternehmens. Am Ende des Tages sollte natürlich auch dabei monetärer Gewinn herauskommen, aber im Visier sind zunächst eher Geschäftsdokumente."

Lendl weist auch auf einen Spezialfall des Spearfishing hin, der oft zum Einsatz kommt. Er nennt sich "Waterholing": "Das funktioniert wie bei einem Löwen, der sich bei einem Wasserloch auf die Lauer legt. Man versucht, eine Webseite zu übernehmen, die von dem Opfer regelmäßig besucht wird. So bekommt man einen Zugang zum Opfer."

© Erste Bank

Information als bestes Rezept

Das Grundproblem beim Phishing ist die Manipulation von Menschen, darin sind sich alle Experten einig. "Bei Phishing kann man keine zu hundert Prozent sichere Lösung finden. Es wird immer Menschen geben, die Informationsdefizite haben und deshalb anfällig sind", sagt Mense. "Social Engineering ist etwas uraltes und nach wie vor sehr erfolgreich. Phishing ist nur eine Form davon."

Als das beste Rezept gilt umfassende Aufklärung und Bewusstseinsbildung. Menschliches Verhalten beim Umgang mit Phishing-Versuchen zu verändern, ist aber eine schwierige Aufgabe. "Wir warnen Kunden auf verschiedenen Wegen. Wenn sie sich einloggen, erhalten sie einen großen Warnhinweis. Außerdem haben wir das Sicherheits Center gestartet. Dort gibt es Infos und kurze Videos, wo gezeigt wird, worauf man achten muss", sagt Lazel. "Unsere Kunden ersuchen wir, die Angebote anzunehmen."

Immerhin arbeiten im Hintergrund die IT-Abteilungen von Unternehmen und Sicherheitsdienstleister intensiv an der Bekämpfung des Phishing-Problems. Viele Banken arbeiten etwa mit dem CERT zusammen, um Phishing-Seiten zu überführen, sowie Betroffene zu warnen. "Wir melden uns dann etwa bei einem Webseiten-Betreiber und sagen ihm: 'Pass auf! Du hast einen Untermieter. Schmeiß den raus!'", meint Teamleiter Lendl.

Die Zukunftsaussichten, die Bedrohung in den Griff zu bekommen, sind schlecht. Dave Jevans von der APWG sagt: "Phishing wird für immer existieren. Phishing-Versuche bekomme ich immer noch in Papierform. Und wenn wir das nicht einmal auf physischem Papier verhindern können, werden wir es auch nicht im Internet schaffen."

Kommentare