aLTEr: Schwere Sicherheitslücke in LTE-Standard entdeckt

Dieser Artikel ist älter als ein Jahr!

Sicherheitsforscher der Ruhr-Universität Bochum und der New York University Abu Dhabi haben drei Sicherheitslücken im LTE-Standard entdeckt, die die Identität eines Nutzers und die besuchten Webseiten verrät sowie das Kapern einer Verbindung ermöglicht. Insbesondere letztere Sicherheitslücke, die von den Sicherheitsforschern „aLTEr“ (englisch für modifizieren bzw. verfälschen) getauft wurde, stellt eine große Gefahr dar und ermöglicht es Angreifern, mobile Internetverbindungen zu manipulieren.

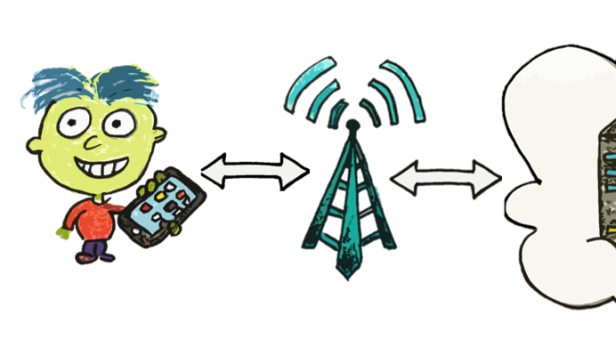

Dazu kommt ein Gerät zum Einsatz, das einem IMSI-Catcher ähnelt. Dieses gibt vor, eine legitime Mobilfunkstation zu sein, mit der sich das Smartphone dann verbindet. Die Sicherheitsforscher nutzen dabei die Tatsache aus, dass auf der Sicherungsschicht (Data Link Layer) übertragene Pakete nicht auf ihre Integrität überprüft und modifiziert werden können, wenn ein Teil ihres Inhaltes bekannt ist. Die Sicherungsschicht ist dafür verantwortlich, dass die Verbindung möglichst fehlerfrei abläuft. Im Fall von „aLTEr“ modifizierten die Sicherheitsforscher die DNS-Adresse, sodass sie dem Opfer eine manipulierte Webseite vorsetzen können.

In einem YouTube-Video demonstrierten sie den Angriff: Der Nutzer gab Hotmail.com im Browser ein, wurde jedoch auf eine von den Sicherheitsforschern gebaute Login-Maske umgeleitet. Die dort eingegebenen Nutzerdaten landeten bei den Sicherheitsforschern, der Nutzer wurde im Hintergrund bei Hotmail eingeloggt und bemerkte nahezu nichts vom erfolgreichen Phishing.

Die anderen beiden Sicherheitslücken sind passiver Natur und ermöglichen daher nur Überwachung. So kann mithilfe von „Website Fingerprinting“ am Traffic-Muster erkannt werden, welche Webseiten besucht wurden, auch ohne den Inhalt des verschlüsselten Traffics zu kennen. Die Ergebnisse waren laut den Sicherheitsforschern im Durchschnitt zu 89 Prozent korrekt.

Wohl keine Lösung in Sicht

Für die Mehrheit der LTE-Nutzer geht wohl keine unmittelbare Gefahr von der Sicherheitslücke aus. Angreifer müssen sich in einem Umkreis von rund zwei Kilometern befinden und über spezielle Hardware verfügen, die mehrere tausend Euro kostet. Daher dürfte die Methode wohl vorwiegend zum Einsatz kommen, um Personen wie Politiker oder Journalisten ins Visier zu nehmen, wie die Sicherheitsforscher anmerken.

Als Gegenmaßnahme empfehlen die Forscher nun, die LTE-Spezifikation zu überarbeiten und Vorkehrungen für den 5G-Standard vorzusehen. Sowohl die GSMA, der weltweite Verband der Mobilfunker und Netzwerkausstatter, als auch das Standardisierungs-Komitee 3GPP wurden bereits über die Sicherheitslücken in Kenntnis gesetzt. In einer Aussendung stellt die GSMA klar, dass sie nicht glaube, dass „die von den Sicherheitsforschern gezeigte Technik jemals verwendet wurde oder Anwendung finden wird“ und verweist auf den 5G-Standard, der dieses Problem lösen soll.

Kommentare