Die Attacke wurde nach dem Schnabeltier benannt.

Forscher lesen Passwörter anhand des Stromverbrauchs von PCs aus

Dieser Artikel ist älter als ein Jahr!

Platypus (zu Deutsch: Schnabeltier) heißt sie: Eine neue Attacke, mit der Millionen Computerprozessoren von Intel und AMD ausgetrickst werden können. Das Schnabeltier wurde deshalb als Pseudonym gewählt, weil es auch in der kompletten Finsternis Nahrung finden kann. „Ähnliches schaffen wir auch bei unser Attacke. Wir können anhand des Stromverbrauchs der Prozessoren geheime Daten auslesen“, so Moritz Lipp zur futurezone.

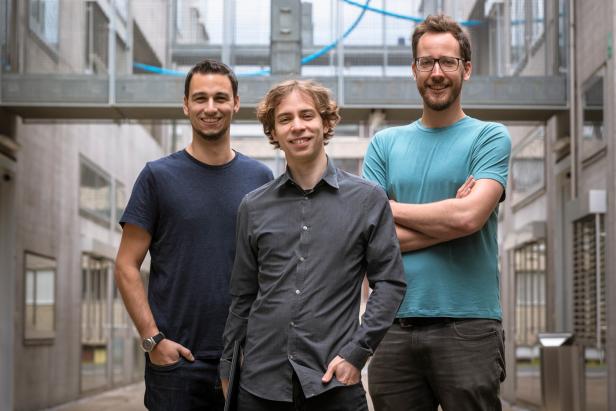

Der österreichische Sicherheitsforscher hat gemeinsam mit Michael Schwarz und Andreas Kogler, alle drei haben an der TU Graz studiert und gearbeitet, drei Jahre lang an der Schwachstelle geforscht und am Dienstag das Forschungspapier dazu veröffentlicht. Während Kogler und Lipp noch an der TU Graz beschäftigt sind, arbeitet Schwarz mittlerweile am CISPA (Helmholtz-Zentrum für Informationssicherheit) in Deutschland.

Seitenkanal-Angriff

„Wir beschäftigen uns seit Jahren mit Seitenkanal-Angriffen. Wir hatten gelesen, dass man den Stromverbrauch von Prozessoren auslesen kann. Wir wollten testen, obProzessoren dabei Seitenkanalinformationen über die verarbeiteten Daten verraten“, sagt Schwarz im Gespräch.

Konkret ist es den Forschern gelungen, anhand des Stromverbrauchs kryptografische Verfahren zu knacken, und damit etwa Passwörter auszulesen. „Wir können die geheimen Schlüssel extrahieren und etwa Passwörter herausfinden, mit denen externe Festplatten gesichert sind“, so Lipp.

Was alles mitgelesen werden kann

„Es lassen sich aber auch die Schlüssel herausfinden, mit denen Fingerabdruck-Daten gesichert sind, mit denen sich Geräte entsperren lassen“, ergänzt Schwarz. „Und wenn man am PC Netflix schaut, sind diese Daten ebenfalls mit einem geheimen Schlüssel geschützt. Auch diese können wir knacken“, sagt Lipp. Die Forscher konnten alles, das beispielsweise mittels AES-Verschlüsselung gesichert ist, entschlüsseln.

Bei Messenger-Diensten wie Signal oder WhatsApp wird es allerdings schwieriger, da sich die Schlüssel regelmäßig ändern. "Das ist wahrscheinlich ausreichend, um unseren Angriff zu verhindern", sagt Lipp.

Den Seitenkanal-Angriff beschreibt Schwarz mit einer Analogie: „Aus Cartoons kennen wir, dass Bösewichte den Tresor öffnen, nachdem sie mit einem Stethoskop die Klickgeräusche abgehört haben, um den richtigen Code zu finden. Das ist ein Seitenkanal. Man verwendet Informationen, aus denen man Geheimnisse schließen kann.“ Lipp betont allerdings, dass man als Sicherheitsforscher „nie etwas Boshaftes“ wolle. „Wir wollen lediglich zeigen, welche Möglichkeiten existieren und wie gravierend ein Seitenkanal sein kann.“

© Screenshot

Welche Prozessoren betroffen sind

Zum Einsatz kommen dabei zwei unterschiedliche Angriffsverfahren. Einerseits lassen sich kryptografische Verfahren anhand des Stromverbrauchs analysieren, in dem man die 0- und 1-Folgen vorhersagt. „Dazu braucht man viele Millionen Aufnahmen, bei denen der Computer eine Berechnung durchführt“, so Lipp. Andererseits kann man den Computer dazu zwingen, den Stromverbrauch so oft wie möglich zu messen, ohne dass der Prozessor es selbst bemerkt.

Möglich ist diese Art von Angriffen auf neueren Prozessoren. Seit Intel Sandy Bridge CPUs gibt es den Running Average Power Limit (RAPL) Modus, mit dem man den Stromverbrauch des CPU in der Software überwachen kann.„Intel weiß seit genau einem Jahr von unserem Angriff, der RAPL verwendet“, erklärt Lipp. Das Unternehmen hat die Zeit dazu genutzt, um an einem Update zu arbeiten, das zeitgleich mit dem Forschungspapier am Dienstagabend veröffentlicht wurde.

Präsentieren neue Angriffsmethoden, mit denen geheime Daten auch ohne phyischen Zugriff auf einen Rechner gestohlen werden können: CISPA-Forscher Michael Schwarz und die beiden TU Graz-Informatiker Daniel Gruss und Moritz Lipp (v.l.n.r.)

© TU Graz

Updates einspielen

„Wir raten allen Nutzern, Updates möglichst rasch einzuspielen, wenn sie von ihrem System vorgeschlagen werden“, so Lipp. Auch bei Unternehmen sollte die Lücke in den aktuellen „Tuesday-Patches“ behoben werden. Doch die Platypus-Attacke funktioniert auch auf AMD-Prozessoren. „Uns ist nicht bekannt, ob und wie AMD das Problem gelöst hat“, sagt Schwarz. „Umso neuer die Prozessoren, desto besser funktionieren die Angriffe“, ergänzt Kogler gegenüber der futurezone.

Die ersten Angriffe auf Prozessoren, bei denen der Stromverbrauch ausgelesen wird, sind übrigens bereits 20 Jahre alt. Doch damals benötigte man aufwändiges Equipment wie teure Oszilloskope, aber mit PLATYPUS können diese Angriffe rein in Software durchgeführt werden. Verschlüsselung konnte man damit nicht knacken.

Lipp und Schwarz haben in der Vergangenheit bereits mehrere große, schwerwiegende Intel-Schwachstellen (Stichwort „Zombie Load“, „Meltdown“, „Spectre“ und „LVI“) gemeinsam aufgedeckt.

Kommentare