Symbolbild: Die FPÖ muss ihre Websites besser schützen

Wiener Sicherheitsforscher kapern FPÖ-Website und CNN

Dieser Artikel ist älter als ein Jahr!

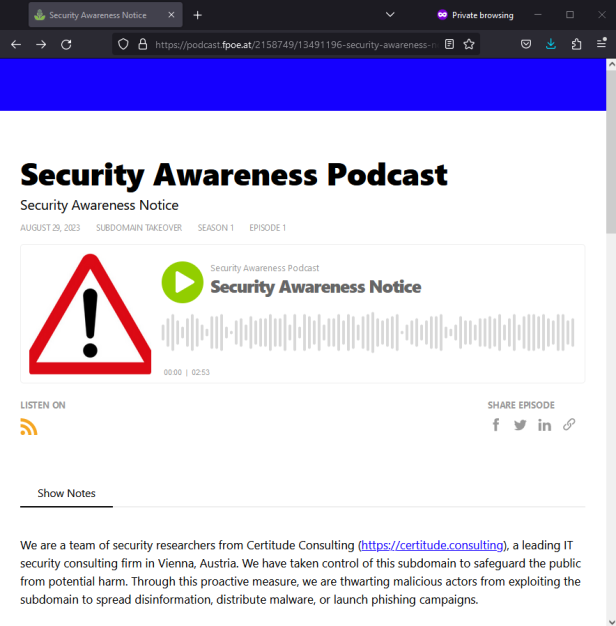

Wer Mittwoch Früh auf die bei Buzzsprout betriebene Podcast-Plattform der Freiheitlichen Partei Österreichs (FPÖ) geht, bekommt dort einen Podcast der besonderen Art ausgespielt: Nämlich einen „Security Awareness Podcast“, der vor Subdomain Hijacking warnt.

Genau dieses „Subdomain Hijacking“ ist mit der Website passiert. Das bedeutet: Jemand außerhalb der FPÖ hat die Subdomain der FPÖ-Website übernommen. Dieser „jemand“ ist das auf IT-Sicherheit spezialisierte Beratungsunternehmen Certitude Consulting.

Auf der FPÖ-Subdomain ist jetzt ein Security Awareness Podcast der Sicherheitsforscher zu hören

© Screenshot

Es hat eine Sicherheitslücke gefunden, die mehr als 1.000 Organisationen weltweit betrifft, darunter etwa das australische Außenministerium, CNN und die Stanford University. Die Subdomains lassen sich mit einem Trick kapern, der über die Cloud-Anbieter von Amazon, Wordpress und Buzzsprout führt. Konkret haben all die betroffenen Organisationen einmal eine Subdomain angemeldet, die sie vielleicht einige Zeit verwendet haben, oder sich für die Zukunft gesichert haben. Dann wurde diese jedoch „vergessen“, und der dazugehörige Account beim Cloud-Dienst gelöscht.

Was Kriminelle damit anstellen könnten

Die jeweiligen Organisationen haben aber vergessen, dass es auch von Vorteil wäre, die jeweiligen Subdomains wieder abzumelden. Kriminelle können sich nämlich bei Amazon, Wordpress, oder Buzzsprout einen Account anlegen und die Subdomains ganz einfach wieder bei ihnen anmelden. Dort können sie dann Phishing-Seiten einrichten, oder Malware platzieren, oder sie können diese mit Desinformation bespielen, etwa bei Medienseiten wie CNN oder Parteien wie der FPÖ.

Die Sicherheitsfirma Certitude Consulting hat nun einige der Subdomains selbst angemeldet, um das Problem aufzuzeigen. „Und das ist nur die Spitze des Eisbergs”, erklärt Marc Nimmerrichter, geschäftsführender Gesellschafter der Sicherheitsfirma. Konkret wurden neben der FPÖ-Podcast-Seite bei Wordpress gehostete Blogs des britischen Wetterdienstes übernommen sowie welche des US-Bundesstaates Nebraska. Das australische Außenministerium dürfte bereits reagiert und den DNS-Eintrag gelöscht haben.

Über ein ähnliches Vorgehen konnte auch eine Weiterleitung der Subdomains erzwungen werden. Auf diese Weise übernahm Certitude Consulting Websites des Nachrichtensenders CNN oder der Regierung der kanadischen Provinz Neufundland und Labrador sowie der Caritas.

➤ Mehr lesen: Webseite von britischem Verkehrsministerium führte zu Pornos

Security-Awareness-Hinweise platziert

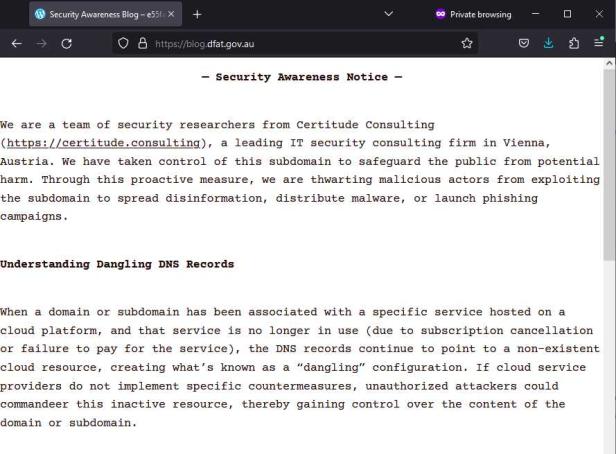

„Mit der Veröffentlichung möchten wir die stark wachsende Gruppe an Organisationen warnen, deren DNS-Einträge auf verwaiste Cloudressourcen zeigen. Wir haben derartige Angriffe bereits bei Behörden beobachtet“, so Nimmerrichter. Auf allen diesen Websites prangern Infos zu „Security Awareness zu Subdomain-Hijacking“.

Doch ist dieses Vorgehen eigentlich legal? „Unser Vorgehen ist legal und es entspricht auch den Best Practices in der Sicherheitsforschung, solche Subdomains zuerst selbst zu reservieren und erst dann den betroffenen Organisationen zu melden. Es hat keine Auswirkung auf die Verfügbarkeit von Diensten und die Vertraulichkeit und Integrität von Daten. Wir verändern keine Inhalte. Anders wäre es, wenn wir statt einer Sicherheitswarnung Phishing- oder Malware-Inhalte draufspielen würden“, erklärt Florian Schweitzer, Experte für Cloud Security bei Certitude Consulting, gegenüber futurezone.at.

„Wir haben nur einen kleinen Teil der betroffenen Organisationen identifiziert. Und selbst diese sind zu viele, um sie alle einzeln anzuschreiben. Wir sehen es als verhältnismäßigste Maßnahme, damit an die Öffentlichkeit zu gehen“, so Schweitzer.

Diese "Security Awareness" Meldung prangert auf fast allen Seiten, die die Sicherheitsforscher gekapert haben

© Screenshot

Was betroffene Organisationen tun können und sollten

Was können die betroffenen Organisationen jetzt tun? Das Problem lässt sich durch das Löschen des entsprechenden DNS-Eintrags lösen, denn dann wird die Subdomain vom Netz genommen. Auf all jenen Subdomains, die gekapert wurden, befanden sich zuvor nämlich gar keine Inhalte, sie waren verwaist.

Dafür, dass so etwas in Zukunft nicht mehr passiert, müssen aber auch die Cloud-Dienste Wordpress, Amazon und Buzzsprout aktiv werden. Diese müssten eigentlich Verifizierungsmaßnahmen haben, mit denen überprüft wird, ob die Domain, mit der sich ein Account verbinden möchte, wirklich demjenigen gehört, der sich damit verbinden will.

„Das Kapern von Subdomains könnte in den meisten Fällen von den Clouddiensten so effektiv und lückenlos verhindert werden. Microsoft hat dies für Azure Storage Accounts bereits vor einigen Monaten umgesetzt. Andere Anbieter wie Amazon Web Services (aws) müssen ihre Hausaufgaben erst machen und die Verantwortung übernehmen“, sagt Schweitzer.

Die Sicherheitsfirma empfiehlt außerdem allen Organisationen, Accounts für Cloud-Dienste grundsätzlich erst zu deaktivieren, nachdem die dazugehörigen DNS-Einträge entfernt wurden. Zusätzlich sollten DNS-Einträge in regelmäßigen Abständen überprüft werden.

Kommentare