Auf Minecraft-Servern wurde das Ausnutzen von Log4Shell als Erstes entdeckt

Warum ist die Sicherheitslücke Log4Shell so gefährlich?

Dieser Artikel ist älter als ein Jahr!

Am Wochenende hat die Nachricht einer neu entdeckten Sicherheitslücke IT-Abteilungen in aller Welt in Aufregung versetzt. Sie hat die Bezeichnung "Log4Shell" erhalten und befindet sich in der Software Log4j. Es handelt sich um eine so genannte Zero-Day-Sicherheitslücke. Die sind besonders gefährlich, weil Angreifer darüber vor dem Hersteller Bescheid wissen, weshalb diesem kein Tag Zeit bleibt, um die Folgen abzumildern. Im Falle von Log4Shell sind nun potenziell alle Geräte betroffen, die mit der Programmiersprache Java geschriebene Software beinhalten - das sind viele.

Wo genau liegt die Schwachstelle?

Log4j ist ein Logging-Werkzeug der Apache Software Foundation für Java. Logging bedeutet die automatische Erstellung eines Protokolls von Softwareprozessen, etwa um auftretende Fehler nachvollziehen zu können. In Log4j kann Code eingeschleust werden, der dem Angreifer die Zugriffsrechte des Java-Prozesses verschafft. Er kann Computer dadurch nach Belieben manipulieren. Log4Shell erhält deshalb 10 von 10 Punkten auf der CVSS-Skala, die den Schweregrad von Sicherheitslücken beschreibt.

Wird diese Sicherheitslücke bereits ausgenutzt?

Ja. Zum ersten Mal bemerkt wurde dies rund um den 1. Dezember, als Server manipuliert wurden, die für das Online-Spiel "Minecraft" verwendet werden. Am 9. Dezember wurde ein Nachweis auf der Entwickler-Plattform Github veröffentlicht, der zeigte, wie einfach man die Lücke ausnutzen kann. Seither haben bereits viele Cyberkriminelle rund um die Welt das Potenzial von Log4Shell erkannt.

Die Lücke wird nun ausgenutzt, um Schadsoftware zu verbreiten. Damit werden u.a. Botnets kreiert, um Kryptowährung zu schürfen. D.h. die Rechenleistung von Computern wird unbemerkt von Nutzern angezapft, damit sich Angreifer bereichern können. Botnets werden aber auch dazu verwendet, um große Cyberangriffe (DDoS-Attacken) durchzuführen. Sicherheitsforscher haben bereits die Verbreitung bekannter Botnet-Programme wie Mirai, Kinsing und Muhstick durch die Lücke registriert.

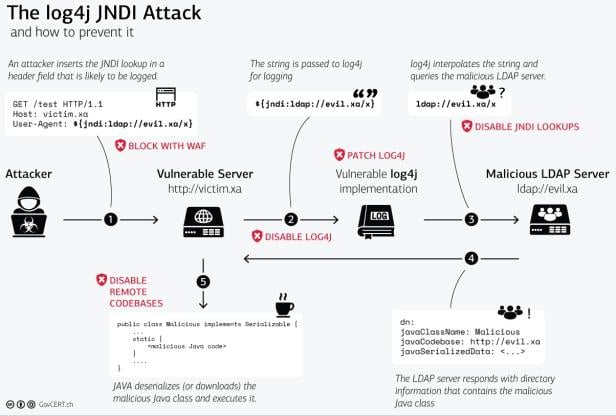

So funktioniert ein Angriff mit Nutzung der Log4Shell-Sicherheitslücke. In Rot mögliche Gegenmaßnahmen

© GovCERT.ch

Wer ist von dieser Sicherheitslücke betroffen?

"Jeder, der größere Internet-Anwendungen am Laufen hat", meint Otmar Lendl vom österreichischen Cybersicherheitszentrum CERT.at. Log4j wird von vielen Millionen Applikationen verwendet, darunter weit verbreitete Angebote wie Cloud-Speicherdienste oder Online-Spielenetzwerke. "Log4j ist de facto das Standard-System, mit dem man in Java Log-Daten schreibt", sagt Lendl. Die Sicherheitslücke besteht in Version 2 des Logging-Werkzeugs.

Kann ich als Privatperson etwas dagegen tun?

Nein. Die IT-Abteilungen von Unternehmen und Organisationen mit Internet-Auftritten müssen sich nun darum kümmern, die Sicherheitslücke mit einem bereits von Apache veröffentlichten Patch zu stopfen oder Einstellungen vorzunehmen, die das Ausnutzen der Lücke ebenfalls verhindern. "Das ist viel Arbeit", verrät Lendl. Das Beheben des Fehlers an sich sei nicht schwierig. Der ausnutzbare Teil von Log4j sei auch "im Wesentlichen keine lebensnotwendige Funktion", das Werzeug sei aber an vielen Stellen in Computersystemen vorhanden, wo man es erst einmal aufspüren muss.

Ein Glück sei es laut Lendl, dass Android, das weltweit meistverbreitete Mobilbetriebssystem, von der Sicherheitslücke nicht betroffen ist, obwohl es in Java geschrieben ist: "Die verwundbare Komponente wird unter Android nicht unterstützt." Apples iOS verwende wenig Java, die Gefährdungslage ließe sich dabei aber noch nicht genau einschätzen.

Welche Folgen sind zu befürchten?

Das Ausnutzen der Sicherheitslücke könnte das großflächige Einschleusen von Schadsoftware, Cyberangriffe und Datendiebstahl in großem Stil zur Folge haben. Im besten Falle müssen IT-Abteilungen nun Überstunden einlegen, um die Schwachstelle auf ihren Servern zu finden und zu reparieren. Cybersicherheitsfirmen raten Unternehmen und Organisationen, die Lücke schnellstmöglich zu schließen und stellen dafür auch Leitfäden zur Verfügung.

Kommentare