Vorsicht vor diesem Fake-Passwortmanager

Dieser Artikel ist älter als ein Jahr!

Es ist eine bekannte Taktik von Cyberkriminellen, seriöse Webseiten, Programme oder Firmen nachzuahmen. In den meisten Fällen sind die Fakes allerdings schon am ersten Blick als solche zu identifizieren. Bei dieser nun aufgedeckten Masche ist das nicht der Fall.

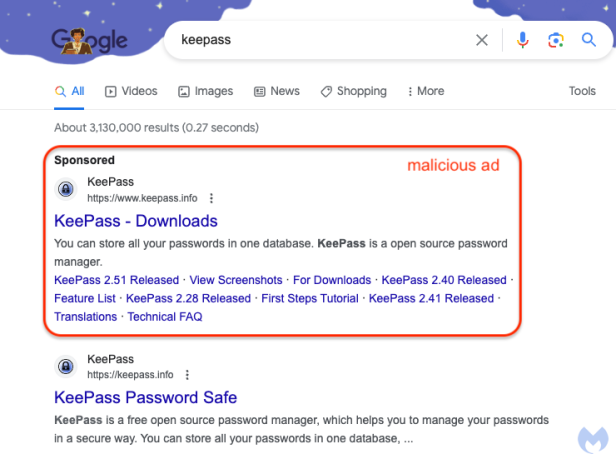

Wer jüngst bei Google nach dem populären Open-Source-Passwortmanager KeePass suchte, bekam als erstes Ergebnis eine Anzeige präsentiert. Jene sah dem tatsächlichen Suchergebnis zur offiziellen KeePass-Webseite zum Verwechseln ähnlich. Das haben Sicherheitsexpert*innen von Malwarebytes entdeckt.

© Malwarebytes

ķeepass.info

Ein genauerer Blick in die URL verrät jedoch, dass unter dem “k” ein kleines Komma steht. Es wird zum “ķ”, wodurch es eine andere Domain ist.

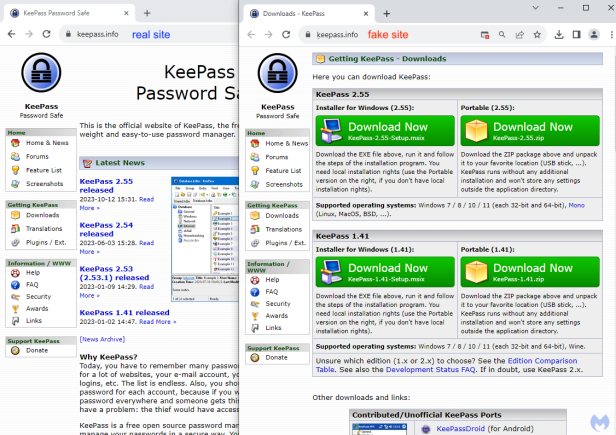

Die dahinterstehende Webseite ist zwar keine 1:1-Kopie von der echten KeePass-Page, sie sieht jedoch seriös aus. Wer von der Webseite die KeePass-Installationsdatei herunterlädt, bekommt statt des Passwortmanagers eine Malware aus der FakeBat-Familie.

➤ Mehr lesen: Gen Z fällt leichter auf Online-Betrug herein als Boomer

© Malwarebytes

Punycode

Malwarebytes zeigt, wie der Google-Ads-Link via Punycode zu der falschen KeePass-Webseite führt. Punycode ist ein Verfahren zur Darstellung von nicht-ASCII-Zeichen in Domainnamen, damit sie international in allen Programmen problemlos unterstützt werden. Dazu zählen etwa Umlaute und Sonderzeichen. Hintergrund ist ein Algorithmus, der der das Zeichen umwandelt.

Das Wort “München” wird mittels Punycode etwa zu xn--mnchen-3ya. Im konkreten Fall haben sich die Betrüger*innen xn--eepass-vbb[.]info gesichert, das als ķ dargestellt wird. Punycode ist schon lange ein beliebtes Werkzeug bei Phishing.

Browser warnen

Mittlerweile ist die Gefahr deutlich reduziert. Freitagvormittag tauchte die Anzeige bei Google nicht mehr auf. Wenn man die gefälschte ķeepass.info-Webseite besuchen möchte, warnt nun auch der Chrome-Browser vor dem Phishing-Versuch.

Kommentare