Vorsicht: Beliebte Chrome-Extensions mit Malware verseucht

Zahlreiche Erweiterungen für den Chrome-Browser sind in den vergangenen Wochen ins Visier von Hackern geraten. Mehr als 30 Chrome-Extensions konnten mit schadhaftem Code angereichert werden, der es auf den Diebstahl sensibler Informationen abgesehen hat. Die Vorgehensweise der Hacker ist effektiv und einfach gleichermaßen.

Die betroffenen Erweiterungen wurden von mehr als 2,6 Millionen Chrome-Usern genutzt. In erster Linie wurden Extensions attackiert, die die Themen Künstliche Intelligenz und VPN abdecken. Aber auch in andere beliebte Tools wurde Malware geschleust.

➤ Mehr lesen: Tipps & Tricks: Die Adresszeile in Chrome kann viel mehr als du denkst

Zahlreiche beliebte Chrome-Extensions betroffen

Darunter waren unter anderem Visual Effects for Google Meet, Reader Mode, Bookmark Favicon Changer, Bard AI Chat, YesCaptcha Assistant. Die komplette Liste ist in einem Spreadsheet zu finden, die der Security-Experte John Tuckner laufend aktualisiert. Wer eine dieser Extensions nutzt, sollte sie schleunigst deinstallieren.

Hier die betroffenen Chrome-Extension (Stand 3.1.):

- VPNCity

- Parrot Talks

- Uvoice

- Internxt VPN

- Bookmark Favicon Changer

- Castorus

- Wayin AI

- Search Copilot AI Assistant for Chrome

- VidHelper - Video Downloader

- AI Assistant - ChatGPT and Gemini for Chrome

- TinaMind - The GPT-4o-powered AI Assistant!

- Bard AI chat

- Reader Mode

- Primus (prev. PADO)

- Tackker - online keylogger tool

- AI Shop Buddy

- Sort by Oldest

- Rewards Search Automator

- Earny - Up to 20% Cash Back

- ChatGPT Assistant - Smart Search

- Keyboard History Recorder

- Email Hunter

- Visual Effects for Google Meet

- Cyberhaven security extension V3

- GraphQL Network Inspector

- GPT 4 Summary with OpenAI

- Vidnoz Flex - Video recorder & Video share

- YesCaptcha assistant

- Proxy SwitchyOmega (V3)

- ChatGPT App

- Web Mirror

- Hi AI

Breit angelegter Phishing-Angriff

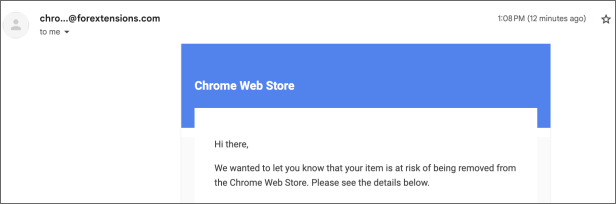

Begonnen hat alles offenbar mit einer klassischen Phishing-Attacke auf das Unternehmen Cyberhaven. Dort ging ein Mail ein, das vorgab, von Google zu stammen. Darin heißt es, dass die Chrome-Extension von Cyberhaven schleunigst aktualisiert werden muss, sonst nimmt Google die Erweiterung aus dem Store.

Ein Cyberhaven-Mitarbeiter ist in die Falle getappt, hat auf den Link geklickt und auf einer nachgebauten Google-Anmeldeseite, seine Login-Daten eingegeben. Das haben die Angreifer genutzt, den Code der Cyberhaven-Extension kopiert und noch ein paar Zeilen schadhaften Code hinzugefügt.

➤ Mehr lesen: Googles Chrome-Browser deaktiviert populären Werbeblocker

So sieht eine solche Phishing-Mail aus - in einem Google-Forum warnen sich Entwicklicker gegenseitig vor dem breit angelegten Phising-Angriff.

© Screenshot

Malware hatte es auf Login-Daten abgesehen

Die Malware hatte es angeblich in erster Linie auf Login-Daten von Social-Media-Accounts abgesehen. Offenbar wollten die Hacker an die Facebook Ads Accounts kommen, schreibt John Tuckern auf Secure Annex. Theoretisch könnten damit aber auch ähnliche Informationen abgegriffen werden.

Demnach war die Phishing-Attacke auf Cyberhaven aber nur der erste derartige Vorfall, der entdeckt werden konnte. Angeblich werden derzeit die Hersteller und Betreiber von Chrome-Extensions mit solchen Phishing-Angriffen überzogen, sodass noch von zahlreichen weiteren Malware-Erweiterungen ausgegangen wird.

➤ Mehr lesen: 10 Tipps, um alles aus Google Chrome herauszuholen

Kommentare