Maria Eichlseder hat ASCON mitentwickelt.

Grazer Verschlüsselung ist Weltklasse: "Sind 3 bis 5 mal schneller"

Dieser Artikel ist älter als ein Jahr!

Immer mehr sensible Daten werden heutzutage elektronisch kommuniziert. Kryptografieforscher*innen arbeiten daran, wie man Daten so verschlüsseln kann, damit sie niemand lesen oder manipulieren kann. In der vergangenen Woche hat sich Österreich in diesem Feld international einen Namen gemacht.

Das Nationale Institut für Standards und Technologie (NIST) hat das Verschlüsselungsverfahren ASCON aus insgesamt 57 Algorithmen als US-Standard und damit praktisch zum internationalen Standard erklärt. Gesucht wurden leichtgewichtige Algorithmen, die für IoT-Geräte verwendet werden können. Entwickelt wurde der Algorithmus von Maria Eichlseder, Christoph Dobraunig, Florian Mendel und Martin Schläffer an der TU Graz.

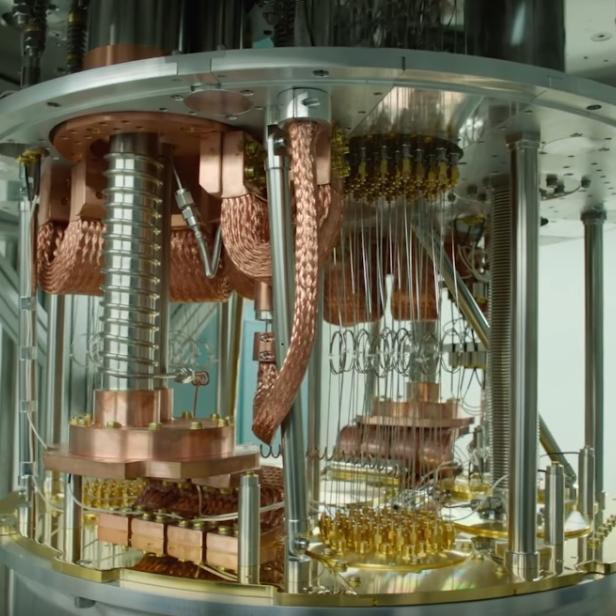

Die futurezone hat mit Eichlseder über ihren Kryptografiealgorithmus gesprochen. Sie erklärt unter anderem, warum Quantencomputer ihrer Verschlüsselung wenig anhaben können.

futurezone: Vom fertigen Algorithmus bis zum Standard hat es Jahre gedauert. Wieso ist die Entwicklung eines solchen Verschlüsselungsalgorithmus ein derart langwieriger Prozess?

Eichlseder: Das ursprüngliche Design wurde schon 2014 abgeschlossen, da hatten wir bereits einen vollständigen Verschlüsselungsalgorithmus. Seitdem haben wir ASCON zu einer ganzen Familie von Algorithmen ausgebaut, die auch verschiedene Funktionalitäten erfüllen können. Zudem haben wir und die Forschungsgemeinschaft uns ganz viel Zeit für die Sicherheitsanalyse und Sicherheitsbeweise genommen.

Damit der Algorithmus ja keine Lücken hat?

Ganz genau. Die Prüfung auf Lücken ist die allerwichtigste Aufgabe. Aber daneben gibt es auch andere Kriterien, die man analysiert. Zum Beispiel, wie leistungsstark der Algorithmus ist, oder wie gut er sich im Vergleich zu größeren Konkurrenten schlägt. Aber das Suchen von Lücken ist das Aufwändigste und Wichtigste, was in der Zeit passiert. Und deshalb dauert der ganze Prozess auch so lange. Weil man es machen muss, bevor man genug Vertrauen in einen Algorithmus hat, um ihn zu einem Standard zu ernennen.

Jetzt ist ASCON endlich zum Standard ernannt worden: Was bedeutet das konkret für das Team?

Es ist jetzt nicht so, dass wir dafür etwas bekommen oder so. Patente sind ganz und gar unakzeptabel im Feld der Kryptografie - die halten nur davon ab, die Algorithmen zu verwenden. Das ist das genaue Gegenteil davon, was wir erreichen wollen. Die NIST-Standards sind grundsätzlich alle offen. Das ist mitunter einer der Gründe, warum sie so weit verbreitet sind. Außerdem arbeitet NIST sehr sorgfältig bei der Auswahl der Algorithmen. Das hat sich auch in der Vergangenheit gut bewährt. Praktisch ist es daher ein internationaler Standard, obwohl er sich rein formal nur auf die USA bezieht.

Ist ASCON also schon heute nutzbar?

Ja, klar. Es gibt auch schon die eine oder andere Firma, die mit ASCON experimentieren. Grundsätzlich sollte man als Unternehmen mit Kryptoalgorithmen sehr vorsichtig sein, solange sie kein Standard sind. Es ist von außen einfach extrem schwer zu beurteilen, wie sicher so ein Algorithmus ist.

Und in welchen Bereichen soll ASCON zum Einsatz kommen?

Wenn wir uns die Ressourcen ansehen, die unser Algorithmus braucht, ergeben sich schon die Anwendungsfälle. Eine Ressource ist der geringe Energieverbrauch, zum Beispiel bei Geräten, die nur einen beschränkten Akku haben. Wir sprechen hier von kleinen Geräten, die zum Beispiel als Messsensoren irgendwo platziert werden. Eine andere Ressource, die oft begrenzt ist, ist Platz. Wir haben einen Algorithmus, der in eine möglichst kleine Beschreibung passt, also sowohl in Hardware als auch in Software. Also als möglichst kurzer Code oder als möglichst kleine Hardwarefläche. Gerade auf günstigen Geräten oder günstigen Prozessoren ist nämlich nur beschränkt Platz zur Verfügung. Ein Beispiel wären etwa RFID-Tags, wie sie etwa in Kleidungsetiketten als Diebstahlschutz verwendet werden.

Wie viel Strom und Platz wird eingespart im Vergleich zu bisher verwendeten Algorithmen?

Man kann schon eine Zahl nennen, muss aber dazusagen, dass es extrem von der Plattform und Optimierung abhängt. Typische Dinge, die wir beobachten, sind, dass es in etwa 3 bis 5 Mal so klein oder 3 bis 5 Mal so schnell ist. Es gibt aber neben der reinen Performance aber auch andere Kriterien, die unseren Algorithmus besser geeignet machen.

Und die wären?

Ein Kriterium ist etwa, wie sicher man den Algorithmus in ein Gerät einbauen kann. Also auch, inwiefern ein Angreifer, der Zugriff auf das Gerät hat, versuchen kann, das Gerät zu manipulieren.

Wie würde so ein Angriff aussehen?

Ein typischer Angriff ist ein sogenannter Seitenkanalangriff. Da versucht der Angreifer aus Beobachtungen wie zum Beispiel dem Stromverbrauch des Geräts oder der genauen Zeit, die die Ausführung gebraucht hat, Rückschlüsse auf die Daten zu ziehen. Um das zu verhindern, braucht man gewisse Gegenmaßnahmen, die unser Algorithmus besonders gut unterstützt.

Gibt es sonst noch Sicherheitsmerkmale bei ASCON?

Eine weitere Stärke unseres Algorithmus ist, dass die Daten weder lesbar noch manipulierbar sind. In der Vergangenheit gab es oft einfache Verschlüsselungsverfahren, die keinen Schutz gegen Manipulationen bieten. Mittlerweile wurden solche Sicherheitsfeatures auch bei AES eingebaut, aber diese Verfahren sind nicht ganz perfekt. Ein Problem ist auch, dass an vielen Stellen noch gar nicht angekommen ist, wie wichtig der Schutz vor Manipulationen ist.

Wie kann man eigentlich die Sicherheit eines Algorithmus messen?

Wir messen die Sicherheit normalerweise in Bit. Wir schauen, dass wir sowohl die symmetrischen Algorithmen wie ASCON als auch die asymmetrischen Algorithmen so anpassen, dass sie - zum jetzigen Stand - 128 Bit erreichen. Das kann man etwa machen, indem der Schlüssel verlängert wird.

Was bedeutet 128-Bit-Sicherheit?

Eine 128-Bit-Sicherheit bedeutet, dass ein Angreifer 2128 Rechenoperationen durchführen müsste, um den Code zu knacken. Das entspricht über 300 Sextillionen Rechenschritte. Eine Sextillion ist eine 1 mit 36 Nullen - die Zahl ist größer als das gesamte Gewicht der Erde, in Gramm.

Jetzt müssen Sie vielleicht noch den Unterschied zwischen symmetrischen und asymmetrischen Algorithmen erklären.

Bei der symmetrischen Kryptografie kommunizieren 2 Personen miteinander, die sich vorab schon ein gemeinsames Passwort, einen gemeinsamen Schlüssel ausgemacht haben. Die Verfahren sind die schnellsten, die wir kennen und werden verwendet, sobald ich eine verschlüsselte Kommunikation nutzen will. Die Schwierigkeit ist dabei nur, dass man sich am Anfang irgendwann diesen gemeinsamen geheimen Schlüssel ausgedacht haben muss.

Da kommt die asymmetrische Kryptografie ins Spiel. Diese Algorithmen werden zu Beginn der Kommunikation beim sogenannten “Handshake”, also Handschlag, kurz ausgeführt und zielen darauf ab, danach einen gemeinsamen Schlüssel zu haben. Die eigentliche Kommunikation wird dann durch einen symmetrischen Algorithmus geschützt.

Ein beliebtes Beispiel ist das Postfach, für das es einen öffentlichen und einen privaten Schlüssel gibt. Daten, die mit dem öffentlichen Schlüssel verschlüsselt werden, können nur mit dem privaten Schlüssel entschlüsselt werden.

Genau, das ist die Analogie, mit der man das ganz gut erklären kann. Wenn ich zum Beispiel eine Website ansurfe, ist es immer diese Aufteilung. Zuerst kommt der asymmetrische Handshake und dann geschieht der Informationsaustausch symmetrisch. Asymmetrische Verfahren basieren normalerweise auf einem komplexen mathematischen Problem, das schwer zu lösen ist. Bei symmetrischen Algorithmen bauen wir unser eigenes Problem aus vielen einfachen mathematischen Operationen, die wir sehr komplex miteinander verknüpfen.

In den vergangenen Jahren hörte man immer wieder davon, dass Quantencomputer Verschlüsselungen in Zukunft durch ihre Rechenleistung quasi mühelos knacken könnten. Ist das wahr?

Damit beschäftigt sich die Post-Quantum-Kryptografie. Die aktuellen asymmetrischen Verfahren haben das große Problem, dass Quantencomputer diese exponentiell schneller knacken können als klassische Computer. Wenn entsprechend große und stabile Quantencomputer in den nächsten Jahrzehnten gebaut werden sollten, dann würden sie die jetzige asymmetrische Kryptografie quasi obsolet machen. Davon sind wir aber noch weit entfernt und wir entwickeln bereits neue Verschlüsselungsverfahren.

Symmetrische Algorithmen sind davon nicht betroffen?

Zumindest nicht so stark. Die jetzt verwendeten symmetrischen Verfahren sind auf absehbare Zeit sicher genug, da brauchen wir uns keine Sorgen zu machen. Und selbst wenn wir uns anfangen sollten, Sorgen zu machen, können wir durch eine Vergrößerung des Schlüssels die gleiche Sicherheit wie heute erreichen.

Wie lange würde es brauchen, um so einen Algorithmus wie ASCON zu knacken?

Selbst wenn man unfassbar viel Strom für die Berechnungen verbrauchen würde - deutlich mehr, als für solche Fälle angemessen ist - bräuchte es 1.000e Jahre, um so eine Verschlüsselung zu knacken.

Ist ASCON also ein Universalwerkzeug, wenn es um Verschlüsselung geht?

Nein, ASCON soll die anderen Standards nicht ersetzen, sondern vielmehr ergänzen. Um etwa den geringeren Ressourcenverbrauch zu erreichen, müssen wir an anderen Stellen Abstriche machen. Zum Beispiel ist unsere Durchsatzrate gegenüber anderen Algorithmen eher gering. Andere verarbeiten etwa viele Gigabit pro Sekunde, das kann unserer nicht.

Die TU Graz hat sich bereits einen Namen in der Kryptografieszene gemacht. Wie sieht es im Rest Europas und der Welt aus?

In Europa gibt es schon eine längere Forschungstradition, was Kryptografie betrifft. Die Standards AES und SHA-3 stammen etwa beide aus Europa. Und auch im Bereich Quantenkryptografie ist Europa stark. In den USA gibt es hingegen im Bereich der symmetrischen Kryptografie kaum sichtbare Forschung. Ich bin mir aber sehr sicher, dass die NSA sehr viel dazu forscht - nur halt hinter verschlossenen Türen.

Kommentare